Los delincuentes informáticos que pertenecen al grupo SideWinder le han colado a Google una falsa aplicación de VPN en la Play Store, con un conjunto de herramientas personalizadas para controlar mejor la actividad de las victimas.

El grupo SideWinder ha estado activo desde del 2012 y se cree que este grupo tiene origen en la India y cuentan con un nivel de sofisticación relativamente alto. A este grupo se le atribuyen al menos 1000 ataques en los últimos dos año, sus principales objetivos son organizaciones ubicadas en Pakistán, China, Nepal y Afganistán.

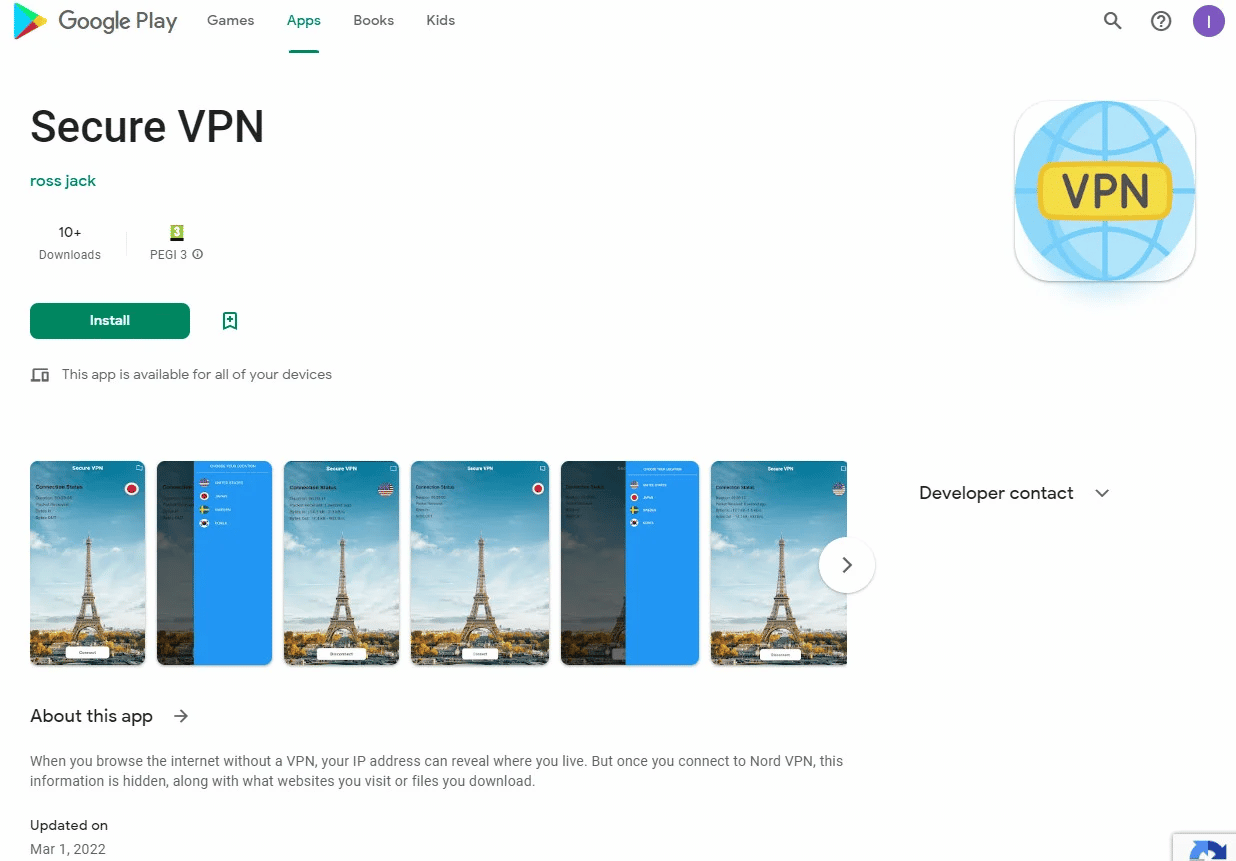

Una falsa aplicación de VPN es publicada en Play Store

Pero volviendo al tema, la falsa aplicación de VPN se llama «Secure VPN«, la cual al momento de redactar este artículo todavía se encuentra presente en la tienda de aplicaciones de Google, tal y como se puede ver en la imagen superior.

Según los investigadores de seguridad Group-IB, han descubierto también que la descripción disponible de la falsa aplicación de VPN del grupo SideWinder se ha copiado tal cual de la aplicación NordVPN. Al momento de la ejecución, la falsa aplicación Secure VPN realiza un par de solicitudes a dos dominios que probablemente sean propiedad del atacante, pero estos no estaban disponibles durante la investigación y una solicitud al directorio raíz redirigió al dominio NordVPN legítimo.

Sin embargo, Trend Micro ha confirmado que anteriormente el grupo de delincuentes había publicado aplicaciones falsas en la tienda de Google para realizar sus fechorías.

La lista de acciones que las falsas aplicaciones publicadas anteriormente por SideWinder eran capaces de incluir recopilar y enviar a sus servidores la siguiente información:

- Ubicación

- Estado de la batería

- archivos en el dispositivo

- Lista de aplicaciones instaladas

- Información del dispositivo

- Información de sensores

- Información de la cámara

- Captura de pantalla

- Cuenta

- informacion wifi

- Datos de WeChat, Outlook, Twitter, Yahoo Mail, Facebook, Gmail y Chrome

También el Group-IB descubrió que los delincuentes han usado una herramienta personalizada que se agregó recientemente a su arsenal, rastreada internamente bajo el nombre de SideWinder.AntiBot.Script.

Si este script detecta un visitante con una IP de Pakistán, lo redirige a una ubicación maliciosa. Los siguientes parámetros a verificar son determinantes para determinar si el visitante es un objetivo potencial o no:

- Posición geográfica.

- Versión del sistema operativo.

- Datos sobre el agente de usuario.

- Configuración de idioma del sistema.

El script también puede determinar la cantidad de procesadores lógicos en el sistema y la tarjeta de video utilizada por el host, así como acceder a los datos sensibles guardados en el navegador y enviarlos a los servidores de los atacantes. Otra función del script, la más importante, se utiliza para servir un archivo malicioso y redirigir un objetivo sin interés a un recurso legítimo.

Comentarios!