El auge de las amenazas cibernéticas no muestra signos de disminuir, y los investigadores de seguridad continúan desvelando nuevas variantes de malware que ponen en peligro la integridad de nuestros dispositivos y datos.

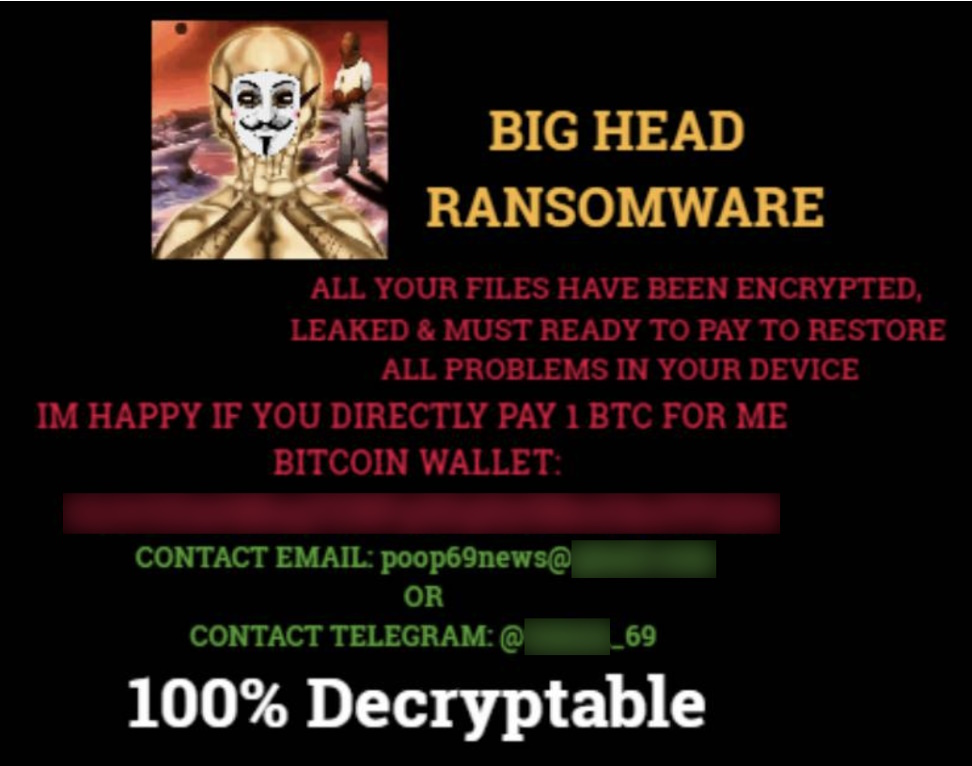

En el último informe publicado por FortiGuard Labs, la organización de investigación de seguridad de Fortinet, se revelaron los hallazgos sobre una peligrosa variante de ransomware conocida como «Big Head«.

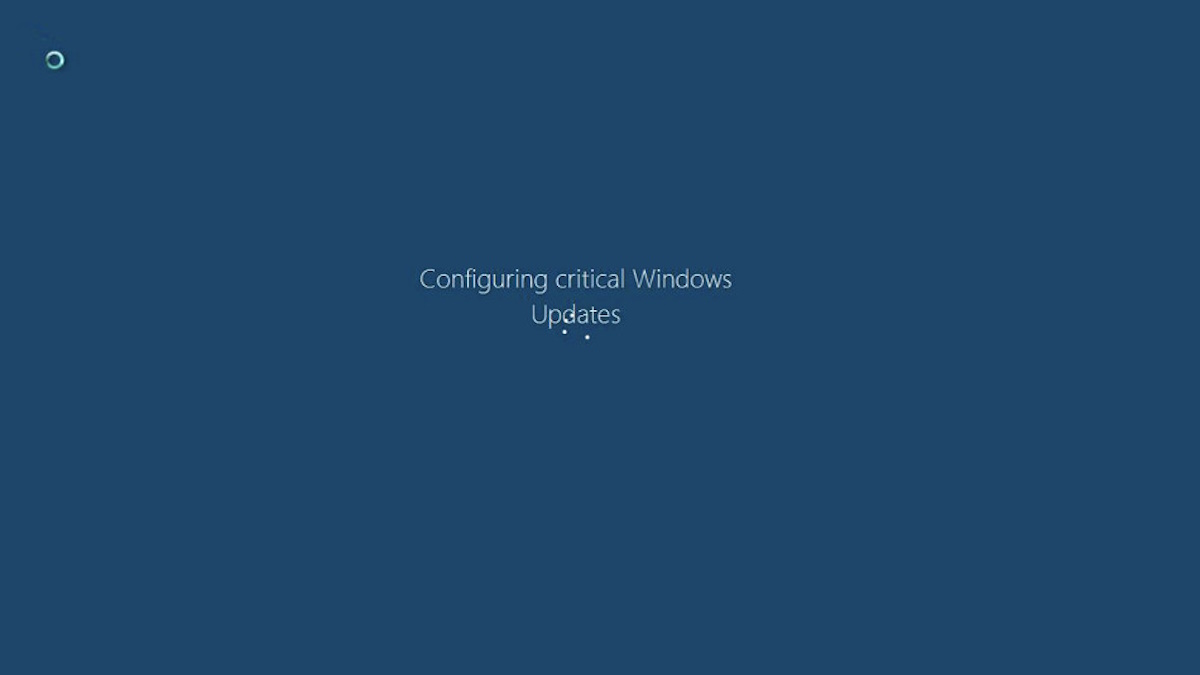

Desvelando los secretos del ransomware «Big Head»: una amenaza disfrazada de actualización crítica de Windows.

Big Head ha sido diseñado con astucia para engañar a los usuarios, haciéndose pasar por una actualización crítica de Windows. Una vez que el usuario cae en la trampa y acepta la supuesta actualización, el ransomware se pone en marcha en segundo plano, encriptando de manera sigilosa los archivos del sistema.

Sorprendentemente, este proceso de cifrado dura tan solo unos breves 30 segundos.

Esta primera variante de Big Head, llamada Variante A, no es la única que debemos tener en cuenta. Existe también una variante adicional conocida como Variante B, que utiliza un archivo de PowerShell llamado «cry.ps1» para llevar a cabo el cifrado de archivos en los sistemas comprometidos.

Para nuestra fortuna, Fortinet ha logrado identificar y protegerse contra varias firmas de ransomware de Big Head, brindando una capa adicional de seguridad.

Entre las variantes conocidas que FortiGuard Labs puede detectar y proteger se encuentran:

- MSIL/Fantom.R!tr.rescate

- MSIL/agente.FOV!tr

- MSIL/Kryptik.AGXL!tr

- MSIL/ClipBanker.MZ!tr.ransom

No obstante, los desafíos asociados con Big Head no terminan aquí. Trend Micro, otra empresa líder en seguridad informática, ha llevado a cabo su propia investigación y ha revelado información adicional sobre este malware.

En su análisis, Trend Micro descubrió que Big Head también tiene como objetivo los entornos virtualizados, como Virtual Box o VMware.

Además, tiene la capacidad de eliminar las copias de seguridad almacenadas en el Servicio de instantáneas de volumen (VSS), lo que lo convierte en un ransomware aún más aterrador.

Para determinar si un sistema está funcionando en un entorno virtual, el ransomware busca cadenas como «VBOX», «Virtual» o «VMware» en el registro de enumeración de discos.

También examina los procesos en ejecución en busca de subcadenas específicas, como «VBox», «prl_» (escritorio paralelo), «srvc.exe» y «vmtoolsd».

Estos nombres de procesos están asociados con software de virtualización, lo que permite que el malware ajuste sus acciones en consecuencia para maximizar su éxito o evasión.

Además, Big Head puede eliminar las copias de seguridad utilizando comandos específicos, como:

vssadmin delete shadows /all /quiet & bcdedit.exe /set {default} recoveryenabled no & bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Trend Micro también analizó varias muestras de Big Head y encontró características distintivas en cada una de ellas. Algunas de las muestras descubiertas incluyen una puerta trasera en su cadena de infección, mientras que otras emplean troyanos espías o ladrones de información.

Otra muestra utiliza un infector de archivos para propagarse. Si desea conocer más detalles técnicos y los indicadores de compromiso (IOC) relacionados con Big Head, puede visitar los sitios web de Fortinet y Trend Micro.

Comentarios!