La vulnerabilidad de la CPU GhostRace amenaza a todas las arquitecturas principales: investigadores de IBM y VU Amsterdam detallan un nuevo ataque de ejecución especulativa multiplataforma.

Los exploits de ejecución especulativa se utilizan contra las CPU modernas para acceder a contraseñas y otros datos confidenciales. El 12 de marzo, investigadores de VUSec e IBM dieron a conocer públicamente en Twitter una nueva forma de ataque de ejecución especulativa , enlazando al documento de divulgación de GhostRace correspondiente alojado por VUSec.

Te recomendamos leer: ¡Alerta de Seguridad! Actualiza tu Windows Ahora para Evitar Vulnerabilidades Críticas

Ejecución Especulativa: Así funciona la vulnerabilidad GhostRace

Analizaremos el documento de divulgación completo de GhostRace y su documentación adjunta con más detalle más adelante, pero primero, tomemos un tiempo para aclarar qué es un “ataque de ejecución especulativa”.

Si recuerdas el flagelo de Meltdown y Spectre , allá por 2016, esto se encuentra en gran parte en la misma categoría de importantes vulnerabilidades de seguridad de CPU.

Spectre V1 fue explícitamente un ataque de ejecución especulativa incluso. La ejecución especulativa en sí misma no es algo malo; de hecho, es una función central en las CPU modernas, que permite que diferentes subprocesos de la CPU compartan recursos de manera más efectiva.

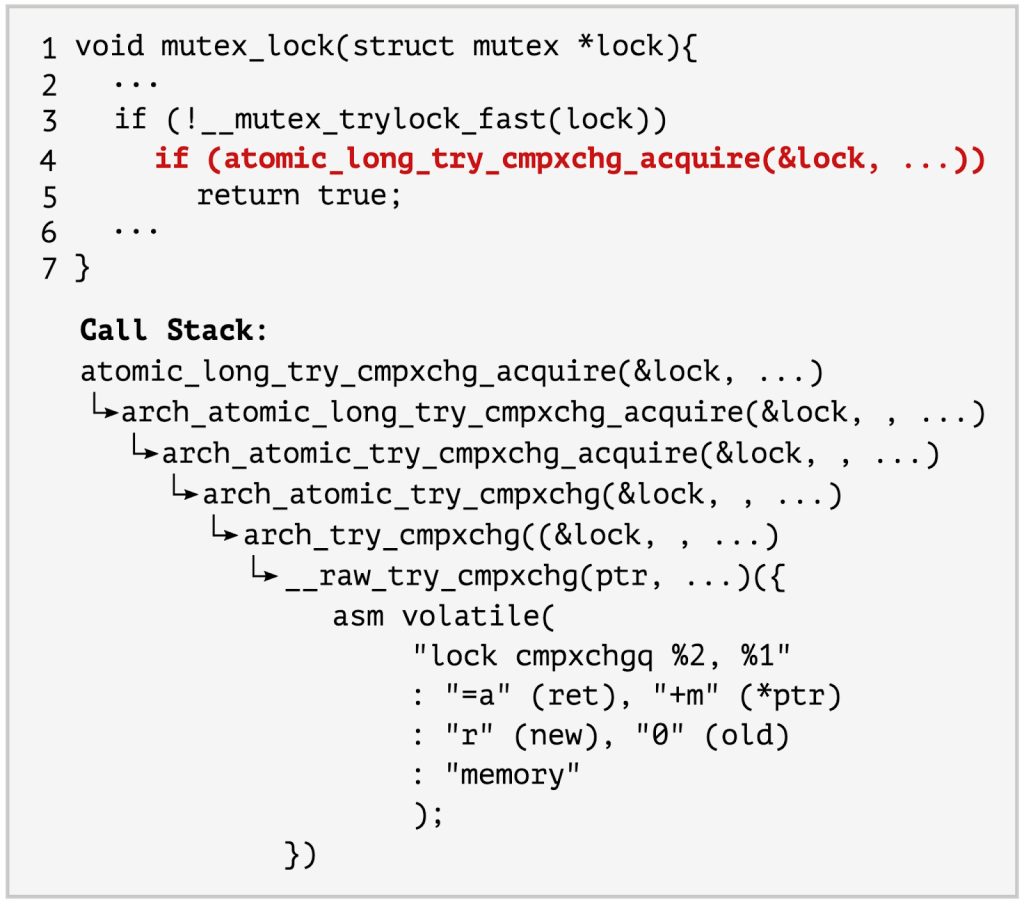

El problema radica en que esta ejecución especulativa a menudo lleva a “condiciones de carrera”, donde los subprocesos separados que intentan en numerosas ocasiones acceder a los mismos recursos compartidos suponen serias vulnerabilidades de seguridad al hacerlo en un asunto pobremente sincronizado.

Este exploit se centra en aprovechar esos escenarios, por lo que es apropiado Llamarlo GhostRace. Al parecer, antes de hacer público GhostRace, los investigadores informaron a los principales fabricantes de hardware y el kernel de Linux sobre el problema –a finales de 2023-, ya que GhostRace se aplica a todos los principales sistemas operativos, incluso Arm.

Se espera que el aviso dado debería haber proporcionado a las partes el tiempo que necesitan para desarrollar sus correcciones y soluciones alternativas.

No obstante, los investigadores también incluyen algunos consejos sobre cómo desplazar un testigo del problema en el mismo documento público.

El primer intento de solución por parte del kernel de Linux parecía prometedor, pero los experimentos realizados por los equipos de los investigadores demostraron que la propuesta no cubre completamente el espacio de ataque de GhostRace.

Por ahora, parece que los desarrolladores del kernel de Linux inicialmente están principalmente preocupados por el rendimiento y no quieren correr el riesgo de dañarlo con un parche apresurado.

La mitigación propuesta para Linux que se prueba en la documentación original tiene solo una sobrecarga de rendimiento de ~5 % en LMBench.

Nunca es bienvenida cualquier penalización de un parche en el rendimiento, pero quizás un parche desarrollado con paciencia pueda funcionar de manera más efectiva.

No se proporcionan soluciones en el documento a otros programas. Dado que las mitigaciones de Spectre v1 que existen deberán seguir aplicadas en contra de posibles exploits de GhostRace y, dado que los fabricantes ya han tenido que abordar esto una vez, debería ser solo cuestión de tiempo.

Comentarios!