Hace algunos días atrás investigadores habían descubierto la vulnerabilidad crítica que fue catalogada como CVE – 2021 – 43267 que se trata de la implementación del protocolo de red TIPC suministrado en el kernel de Linux; permitiendo una ejecución remota de enviado de códigos de privilegio enviado por un paquete de red perfectamente diseñado.

En este artículo podrás conocer con más detalle esta vulnerabilidad que afecta al kernel de Linux.

¿Qué es el protocolo de red TIPC?

El protocolo de red TIPC tiene la función de facilitar la comunicación intra-cluster en linux. Desde septiembre del 2020 este protocolo comenzó a admitir un nuevo mensaje de usuario denominado MSG_CRYPTO permitiendo enviar pares criptográficas para cifrar y descifrar comunicaciones.

Este protocolo se implementa en un módulo kernel aplicados en algunas de las principales distribuciones de Linux.

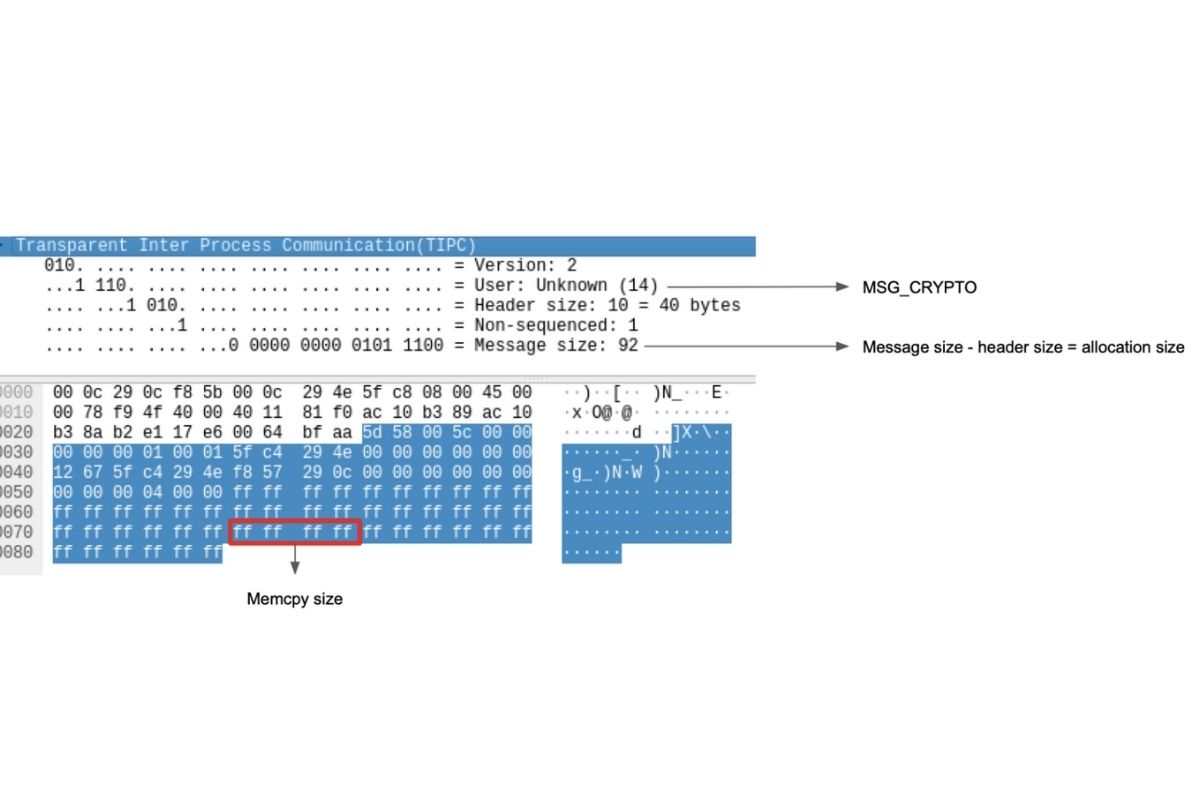

Además de facilitar la comunicación, el protocolo de red TIPC función con transparencia para el usuario. Teniendo en cada mensaje un formato único de encabezado común y ciertos encabezados específicos del mensaje.

¿Cómo funciona esta vulnerabilidad?

Esta vulnerabilidad actúa directamente en el protocolo de red TIPC, un investigador de seguridad de la Sentinel One ha determinado que si el tamaño del encabezado y el tamaño del mensaje completo es diferente con el tamaño real del mensaje; hay presente una falla en cuanto a la comprobación del mensaje MSG_CRYPTO.

Esto trae como consecuencia un desperdicio de memoria y escritura por los límites que están fuera de lo asignado. Ya que el atacante puede crear paquetes de 20 bytes y establecer un engañoso mensaje en 10 bytes sin fallar la verificación del sistema.

El protocolo de red TIPC no carga de forma automática, sino que debe ser configurado por usuarios finales pero puede ser configurado localmente sin ningún tipo de privilegios haciéndolo altamente vulnerable por una explotación remota.

Esto puede causar que la vulnerabilidad se convierta en un peligro potencial ya que podrá ejecutar un código arbitrario en el kernel de Linux provocando un compromiso con el sistema afectado.

Solución para esta vulnerabilidad TIPC

Para ayudar a solucionar este problema rápidamente es usando un parche desarrollado por una persona de la fundación Linux y unos de los mantenedores de TIPC. Este parche válida todo el tamaño antes que se realice la copia en lugar de hacerlo después. Cuenta también con una verificación de tamaño para validar el rango mínimo y el rango máximo.

Esta vulnerabilidad puede ser sumamente peligrosa para nuestros ordenadores, es por eso nuestro compromiso de hacerte llegar esta información y suministrar la solución que hayan aportado los expertos.

En el sitio oficial de Sentinel One podrás encontrar este parche

También te puede interesar:

Comentarios!