Años después de que el mundo de la tecnología fuera sacudido por la vulnerabilidad Spectre, el fantasma sigue presente.

Ahora, una nueva variante de este ataque de ejecución especulativa está afectando a las CPU de última generación de Intel y AMD, comprometiendo incluso a los sistemas operativos Linux que habían implementado mitigaciones previas.

¿Qué es Spectre y por qué sigue siendo un problema?

Para los no iniciados, Spectre es una vulnerabilidad que se aprovecha de un proceso llamado ejecución especulativa. Esta técnica permite que las CPU modernas aceleren su rendimiento prediciendo las instrucciones que podrían necesitarse más adelante.

El problema surge cuando estas predicciones son incorrectas y generan datos transitorios que, aunque parecen descartados, pueden filtrarse y revelar información confidencial, como contraseñas o claves de seguridad.

¿Qué hay de nuevo con Spectre en 2024?

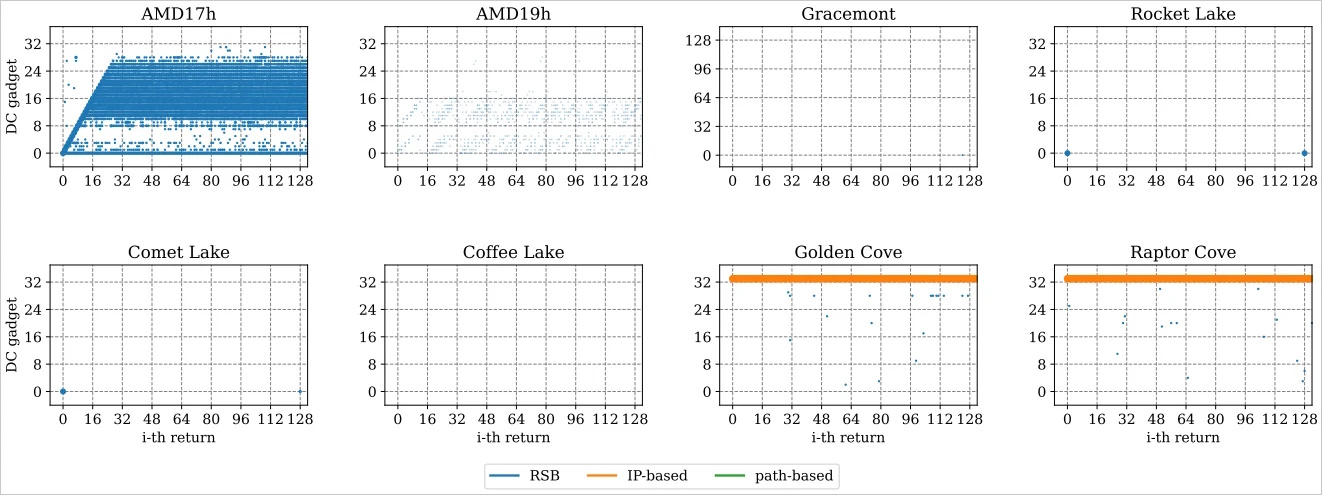

Los investigadores de ETH Zurich han encontrado nuevas variantes de Spectre que afectan directamente a los chips de Intel de las generaciones 12, 13 y 14, así como a las microarquitecturas AMD Zen 1, Zen 1+ y Zen 2.

Lo que hace especialmente peligrosa esta vulnerabilidad es que elude las protecciones previamente implementadas, como la barrera de predicción de rama indirecta (IBPB), que había sido un mecanismo de defensa esencial contra este tipo de ataques.

En términos simples, los atacantes pueden manipular el proceso de predicción especulativa para acceder a información privilegiada que debería estar protegida. Este tipo de ataque puede robar datos sensibles como el hash de la contraseña raíz de un sistema.

Procesadores afectados: ¿Estás en la lista?

- Intel: Generaciones 12, 13 y 14 para consumidores y las generaciones 5 y 6 de Xeon.

- AMD: Microarquitecturas Zen 1, Zen 1+ y Zen 2.

En el caso de Intel, el problema radica en una falla en el microcódigo que evita que el IBPB invalide por completo las predicciones especulativas al cambiar de contexto.

En AMD, se descubrió que la función de IBPB-on-entry en el kernel de Linux no se aplica correctamente, permitiendo que los atacantes puedan secuestrar el predictor de retorno.

¿Y qué pasa con los chips más nuevos?

Sorprendentemente, algunos productos Zen 3 de AMD también se vieron afectados, aunque esta vulnerabilidad fue reportada mucho antes.

AMD no lanzó un microcódigo correctivo, argumentando que el problema se debe a un error de software, no de hardware.

Respuesta de Intel y AMD: ¿Qué están haciendo para solucionar el problema?

Tanto Intel como AMD han sido informados de estas nuevas variantes desde junio de 2024. Intel asignó a la vulnerabilidad el identificador CVE-2023-38575 y lanzó un parche de microcódigo en marzo, pero el parche aún no ha llegado a todos los sistemas operativos, como Ubuntu.

AMD, por su parte, catalogó el problema bajo el identificador CVE-2022-23824, aunque clasificaron la vulnerabilidad como un error de software.

¿Qué significa esto para los usuarios de Linux?

Aunque muchas distribuciones de Linux han implementado las defensas de IBPB-on-entry, los investigadores demostraron que las versiones más recientes, incluido Linux 6.5, siguen siendo vulnerables.

Los parches para los procesadores afectados están en desarrollo, y se espera que pronto estén disponibles para sistemas AMD.

Para los administradores de servidores y los usuarios de sistemas con Intel Xeon o procesadores AMD Zen, la recomendación es mantenerse al tanto de las actualizaciones de firmware y aplicar las mitigaciones tan pronto como estén disponibles.

Comentarios!