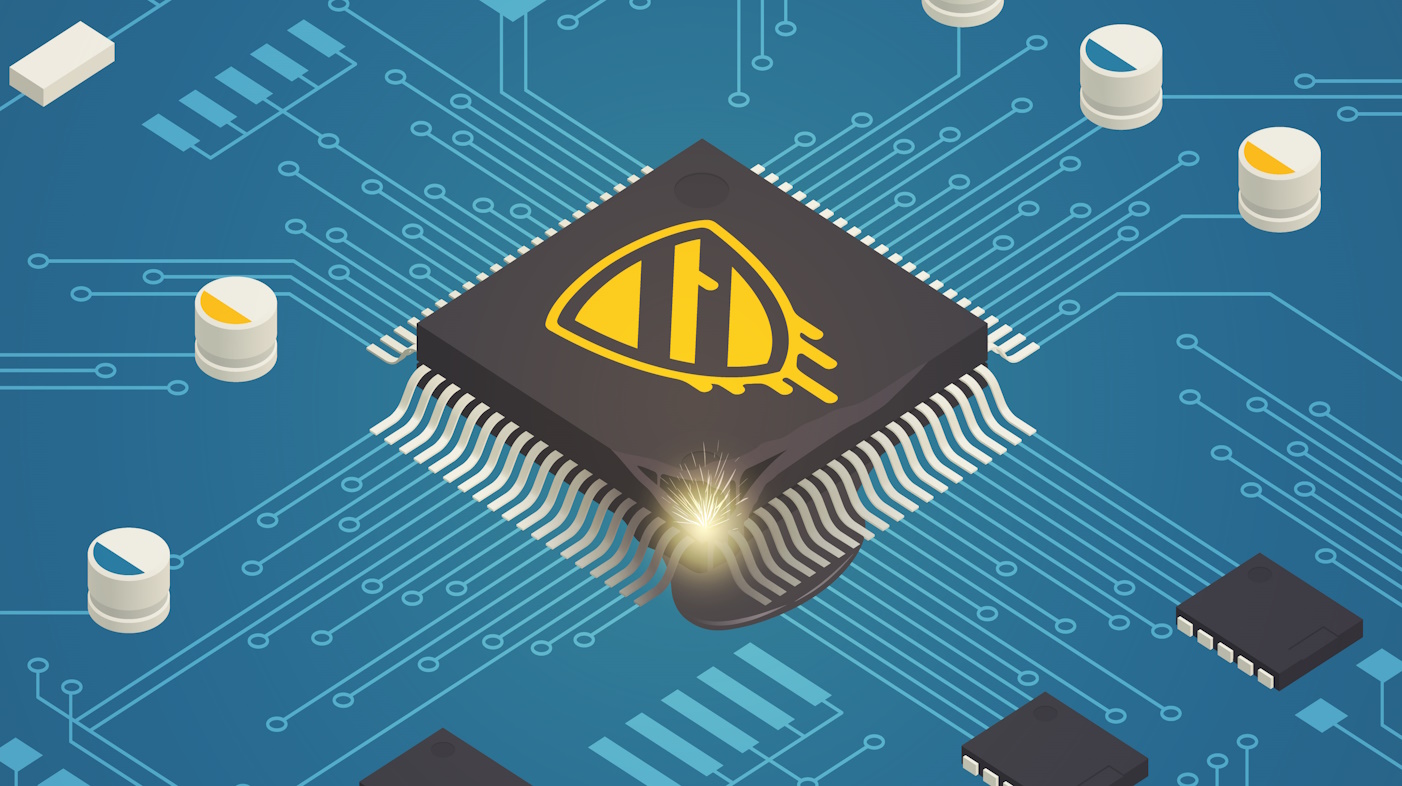

El mundo de la ciberseguridad se enfrenta a una amenaza renovada con el descubrimiento del «primer exploit nativo de Spectre V2«, una variante actualizada del infame ataque Spectre que sacude los cimientos de la seguridad en sistemas Linux operando sobre procesadores Intel.

A más de seis años de la revelación inicial, esta nueva vulnerabilidad destaca la continua lucha entre mejorar el rendimiento del sistema y asegurar la protección contra intrusiones maliciosas.

También te puede interesar: Vulnerabilidad Crítica en Rust: Un Riesgo de Inyección de Comandos en Windows al Descubierto

Spectre V2: Un Vistazo al Corazón del Problema

El nuevo exploit, catalogado bajo el código CVE-2024-2201, emerge como una sofisticada técnica de ataque que permite a individuos no autorizados leer datos de la memoria mediante la ejecución especulativa, sorteando las barreras de seguridad establecidas para diferenciar los niveles de privilegio dentro de un sistema operativo.

¿Cómo Funciona Spectre V2?

La ejecución especulativa, una estrategia diseñada para optimizar el rendimiento de los procesadores modernos, predice posibles rutas de ejecución de programas y las procesa en paralelo.

Aunque esto acelera la operación del sistema, también expone datos sensibles almacenados en la caché de la CPU, incluyendo contraseñas, claves de cifrado, y otra información crítica.

Los métodos de ataque involucran tanto la inyección de destino de rama (BTI) como la inyección de historial de rama (BHI), cada uno con un enfoque distinto para manipular la predicción de ejecución del procesador y facilitar la filtración de datos.

Implicaciones y Mitigaciones

El impacto de este descubrimiento no es menor; empresas de la talla de Red Hat, SUSE y Triton Data Center han confirmado ser susceptibles a esta vulnerabilidad y están trabajando en actualizar sus sistemas con mitigaciones adecuadas.

Intel ha propuesto desactivar la funcionalidad eBPF y habilitar medidas como la protección de ejecución en modo supervisor (SMEP) para contrarrestar los riesgos.

Además, el equipo de VUSec ha lanzado una herramienta de análisis, «InSpectre Gadget«, diseñada para identificar áreas vulnerables dentro del kernel de Linux y facilitar la implementación de correcciones.

Esto subraya la importancia de una vigilancia constante y la adaptación de las estrategias de seguridad en respuesta a las amenazas emergentes.

A medida que avanzamos, la seguridad informática debe evolucionar para mantenerse a la par de las técnicas de optimización de rendimiento cada vez más sofisticadas.

Las vulnerabilidades como Spectre V2 no solo recalcan la necesidad de una actualización constante en las prácticas de seguridad, sino que también destacan la importancia de la colaboración entre desarrolladores de software y fabricantes de hardware para cerrar brechas potenciales de manera proactiva.

¿Estás listo para proteger tu sistema? ¿Qué medidas adoptarás para fortalecer tu seguridad frente a vulnerabilidades como Spectre V2?…

Comentarios!

Comentarios