El malware Vidar aprovecha una falsa actualización de Windows 11 procedente de dominios fraudulentos para propagarse a más dispositivos. Sin embargo, está no es la primera vez que los delincuentes utilizan este tipo de tácticas para propagar su malware; Microsoft por su parte, siempre está advirtiendo a los usuarios de realizar la descarga de Windows 11 y actualizaciones a través de su sitio web oficial o de Windows Update.

Los sitios falsificados se crearon para distribuir archivos ISO maliciosos que conducen a una completa infección con el objetivo de robar la información sensible de los usuarios. Según han informado Zscaler, el malware Vidar cuenta con la configuración C2 de los canales de redes sociales, controlados por los atacantes alojados en la red Telegram y Mastodon.

El malware Vidar utiliza servicios legítimos para su propagación

Los falsos dominios desde donde se realizan las descargas de la supuesta actualización de Windows 11 se registraron el pasado mes, entre ellos tenemos:

- ms-win11[.]com

- win11-serv[.]com

- win11install[.]com

- ms-teams-app[. ]red.

Además de falsificar la ISO de Windows 11, los atacantes también están distribuyendo una falsa actualización de Adobe Photoshop, Microsoft Teams y otros software legítimos para la distribución del malware Vidar.

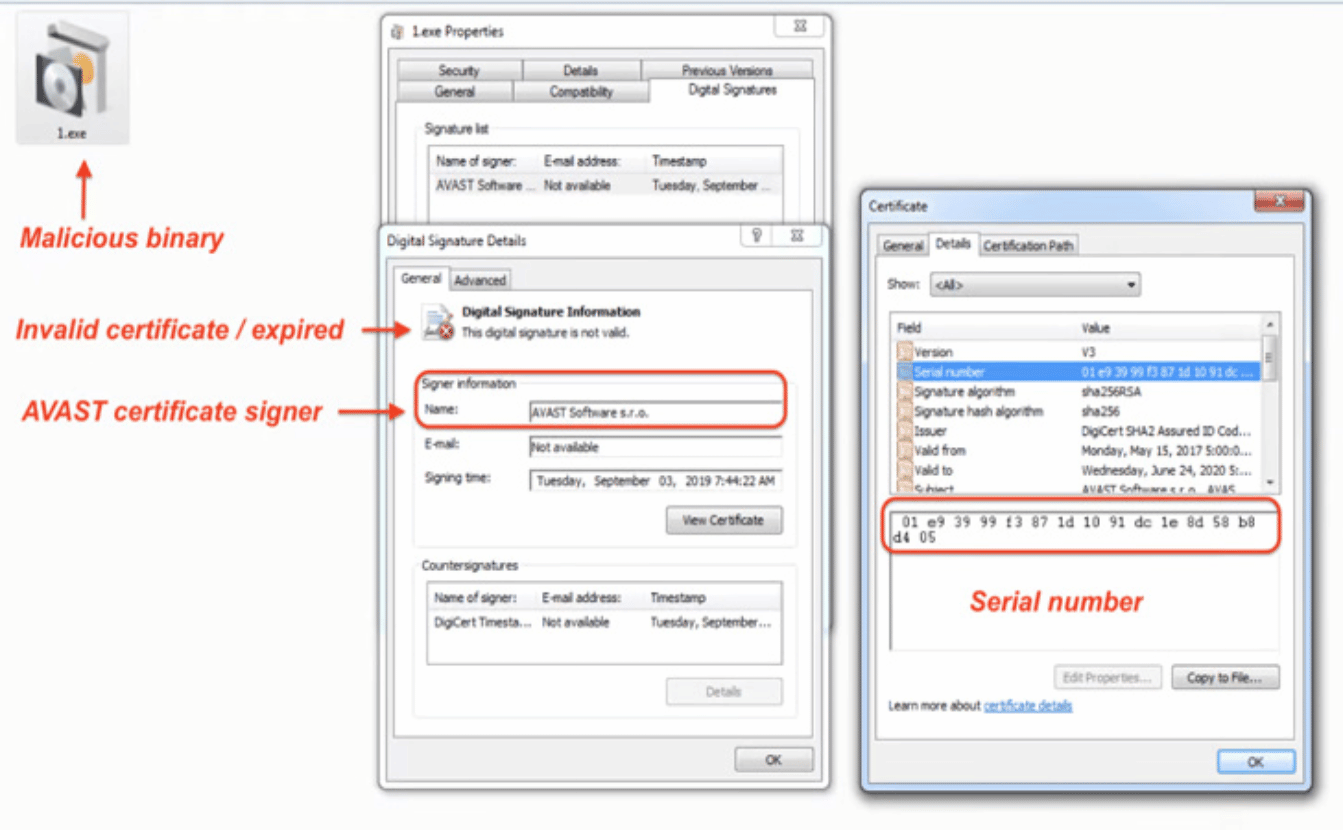

La imagen ISO, por su parte, contiene un ejecutable que tiene un tamaño inusualmente grande (más de 300 MB) con el objetivo de evadir la detección por parte de las soluciones de seguridad, además está firmado con un certificado caducado de Avast que probablemente fue robado luego de la violación de este último en octubre de 2019.

Pero dentro de ese ejecutable, tenemos otro de apenas 3.3 MB que es realmente el malware, el resto de archivos son simplemente un relleno para inflar artificialmente el tamaño del archivo y así no despertar sospechas.

Luego de que el usuario realiza la instalación, Vidar establece conexiones a un servidor remoto de comando y control (C2) para recuperar archivos DLL legítimos como por ejemplo sqlite3.dll y vcruntime140.dll con el objetivo de desviar datos valiosos de los sistemas comprometidos.

También es notable el abuso de Mastodon y Telegram por parte de los atacantes para almacenar la dirección IP C2 en el campo de descripción de las cuentas y grupos controlados por los mismos.

Tal y como mencionamos al principio, este hallazgo es uno de los diferentes métodos que han sido descubierto en los últimos meses para distribuir el malware Vidar, los atacantes han demostrado su capacidad de ingeniería social para hacer que las víctimas instalen el malware utilizando temas relacionados con las últimas aplicaciones de software más populares.

Comentarios!