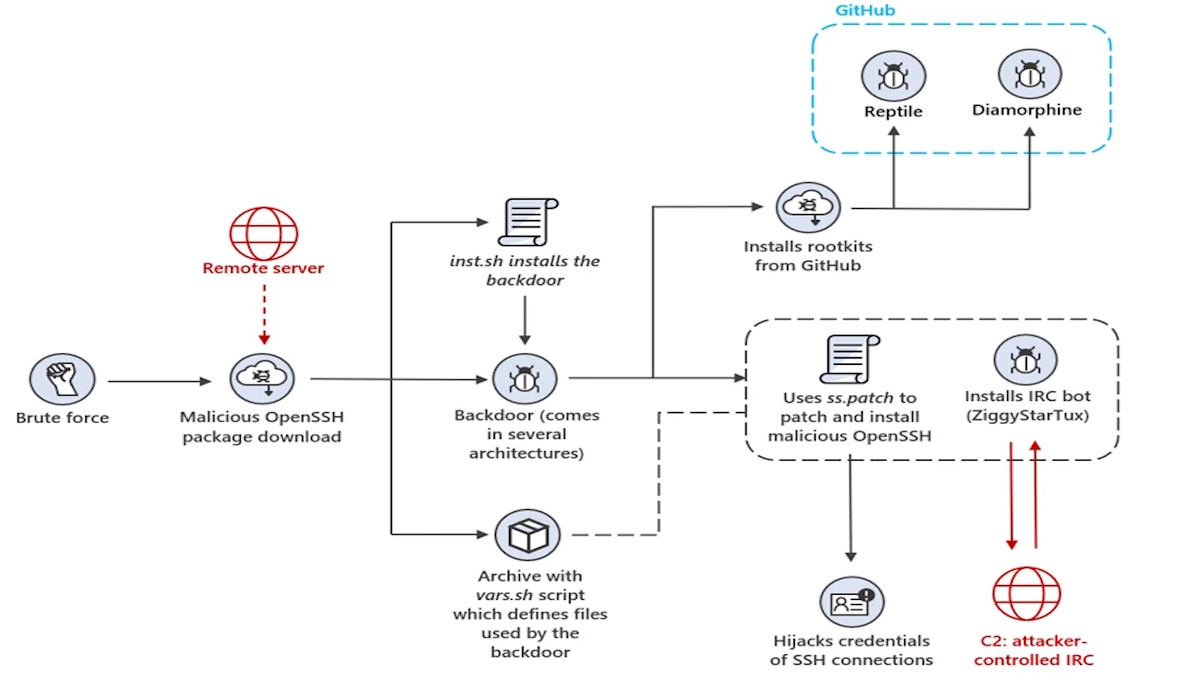

En una reciente campaña de cryptojacking, Microsoft ha advertido sobre los ataques que están sufriendo los dispositivos Linux e Internet de las cosas (IoT) expuestos a Internet. Los atacantes están llevando a cabo una estrategia de fuerza bruta para secuestrar estos dispositivos, comprometiéndolos y robando las credenciales de SSH para mantener el acceso persistente.

La técnica utilizada implica la implementación de un paquete OpenSSH con troyanos una vez que los atacantes obtienen acceso a un sistema. Estos troyanos actúan como ganchos, interceptando contraseñas y claves de conexiones SSH tanto en clientes como en servidores. Además, permiten el inicio de sesión raíz a través de SSH y ocultan su presencia al suprimir el registro de las sesiones SSH, todo ello con el objetivo de mantener una persistencia sin ser detectados.

Atacantes utilizan paquetes OpenSSH para secuestrar dispositivos Linux

Como parte del ataque, se implementa un script de shell de puerta trasera junto con el binario OpenSSH troyano. Este script agrega dos claves públicas al archivo authorized_keys, lo que proporciona un acceso SSH persistente.

Además, permite a los actores de amenazas recopilar información del sistema e instalar rootkits de código abierto, como Reptile y Diamorphine, para ocultar su actividad maliciosa.

Los atacantes también utilizan la puerta trasera para eliminar a otros mineros, añadiendo reglas de iptables y modificando /etc/hosts para reducir el tráfico hacia los hosts e IP utilizados por competidores de cryptojacking.

Además, identifican y finalizan los procesos y archivos mineros de otros adversarios, eliminando su acceso SSH configurado en claves_autorizadas.

En este ataque, también se implementa una versión del bot IRC de código abierto llamado ZiggyStarTux, que cuenta con capacidades de denegación de servicio distribuido (DDoS) y permite a los operadores ejecutar comandos bash.

Para asegurar su persistencia en los sistemas comprometidos, el malware de puerta trasera duplica el binario en varias ubicaciones de disco y crea trabajos CRON para ejecutarlo periódicamente.

Además, se registra ZiggyStarTux como un servicio de systemd, configurando el archivo de servicio en /etc/systemd/system/network-check.service.

El tráfico de comunicación C2 entre los bots de ZiggyStarTux y los servidores de IRC se camufla utilizando un subdominio que pertenece a una institución financiera legítima del sudeste asiático alojada en la infraestructura del atacante.

Durante la investigación de esta campaña, Microsoft observó cómo los bots descargaban y ejecutaban scripts de shell adicionales para aplicar fuerza bruta a cada host en vivo en la subred del dispositivo pirateado y a la puerta trasera en cualquier sistema vulnerable que utilizara el paquete OpenSSH troyano.

El objetivo final de los atacantes parece ser la instalación de malware de minería en sistemas Hiveon OS basados en Linux, diseñados específicamente para criptominería.

Microsoft advierte que esta versión modificada de OpenSSH puede representar un mayor desafío para la detección debido a su apariencia y comportamiento similares a los de un servidor OpenSSH legítimo.

Además, este ataque demuestra las técnicas y la persistencia de los adversarios que buscan infiltrarse y controlar dispositivos expuestos.

El uso de contraseñas seguras y la implementación de parches actualizados son medidas clave para proteger los dispositivos Linux e IoT de este tipo de ataques.

Es fundamental que los usuarios estén al tanto de las últimas amenazas y tomen las precauciones necesarias para salvaguardar sus sistemas.

Comentarios!