Los sensores de huellas dactilares se han convertido en una característica común en los teléfonos inteligentes Android, brindando conveniencia y un método seguro de autenticación para los propietarios de estos dispositivos. Sin embargo, a pesar de su utilidad, existe un riesgo de seguridad asociado con el almacenamiento de huellas dactilares en estos teléfonos.

Investigadores recientes han demostrado que es posible secuestrar huellas dactilares almacenadas en dispositivos Android utilizando una placa de circuito llamada BrutePrint y que económicamente solo cuesta $15.

BrutePrint: El dispositivo que vulnera la seguridad de los dispositivos Android

En contraste, los iPhones parecen ser inmunes a este exploit, como se ha demostrado en una prueba reciente que involucra varios modelos de teléfonos inteligentes Android.

La placa de circuito de $15 utilizada en este ataque se conoce como BrutePrint y es capaz de recolectar huellas dactilares almacenadas en un teléfono inteligente Android en tan solo 45 minutos.

Para probar su eficacia, los investigadores llevaron a cabo pruebas en 10 teléfonos inteligentes, incluyendo el iPhone SE y el iPhone 7, junto con otros modelos de gama alta que ejecutan el sistema operativo Android y tienen algunos años de antigüedad.

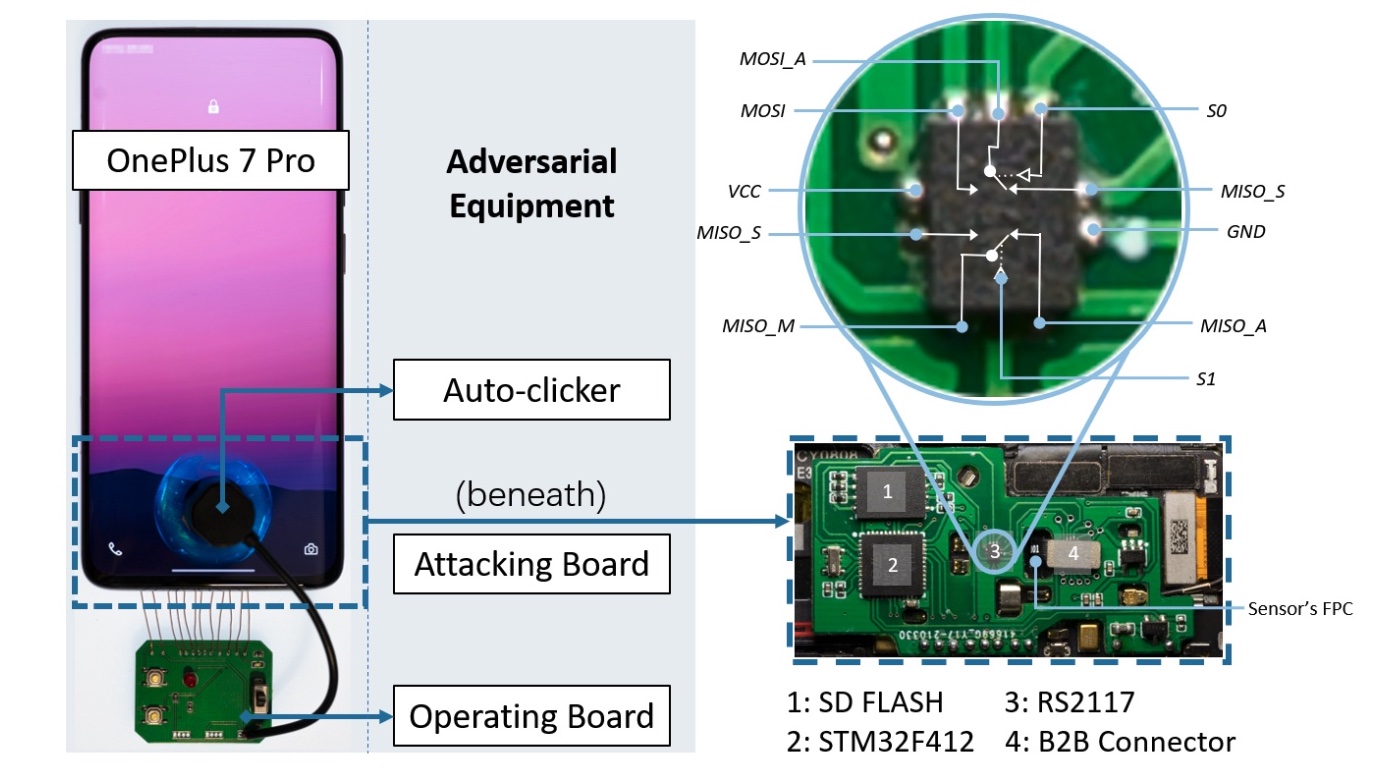

BrutePrint está compuesto por un microcontrolador STM32F412 de STMicroelectronics, un interruptor analógico bidireccional de doble canal llamado RS2117, una tarjeta SD de 8 GB de memoria interna y un conector que conecta la placa base del teléfono inteligente con la placa de circuito del sensor de huellas dactilares.

Esta placa aprovecha una vulnerabilidad en los teléfonos inteligentes Android que permite realizar un número ilimitado de intentos de coincidencia de huellas dactilares, desbloqueando el dispositivo tan pronto como se encuentra la coincidencia más cercana en la base de datos.

Sin embargo, cada teléfono inteligente Android se construye de manera única, y según un informe de Ars Technica, los investigadores descubrieron que el tiempo necesario para desbloquear un teléfono variaba entre 40 minutos y 14 horas.

De los 10 modelos probados, el Galaxy S10 Plus fue el más rápido de desbloquear, tardando entre 0,73 y 2,9 horas, mientras que el Xiaomi Mi 11 Ultra necesitó entre 2,78 y 13,89 horas para desbloquearse.

Los investigadores no pudieron superar la seguridad de los dos modelos de iPhone probados debido a que iOS encripta los datos de seguridad, a diferencia de Android, lo que podría generar preocupación entre los consumidores.

Afortunadamente, los investigadores creen que esta vulnerabilidad de seguridad se puede mitigar a través de actualizaciones en el sistema operativo.

Se espera que estos hallazgos fomenten una mayor conciencia sobre la importancia de cifrar los datos de huellas dactilares y motiven a los fabricantes de teléfonos inteligentes y sensores de huellas dactilares a colaborar en un esfuerzo conjunto para abordar esta amenaza.

Con suerte, esto conducirá a una mejora en la seguridad de los futuros envíos de teléfonos inteligentes Android al mercado.

Comentarios!