La ciberseguridad es un campo en constante evolución, donde tanto los atacantes como los defensores están en una lucha constante por la ventaja. En este escenario, ha surgido una nueva amenaza que pone de manifiesto la importancia de una protección robusta en el mundo de la informática.

La herramienta clave para esta nueva ola de ataques es «NoFilter«, una pieza de software que capitaliza una vulnerabilidad insospechada en la Plataforma de Filtrado de Windows (WFP) de Microsoft.

NoFilter: Elevando Privilegios de Forma Sigilosa

El equipo de investigación de seguridad de Deep Instinct ha lanzado un alertante informe que pone al descubierto la capacidad de la herramienta NoFilter para abusar de la plataforma de filtrado de Windows. Esto permite una escalada de privilegios que otorga al atacante el nivel de permiso más alto en el sistema, conocido como «SISTEMA».

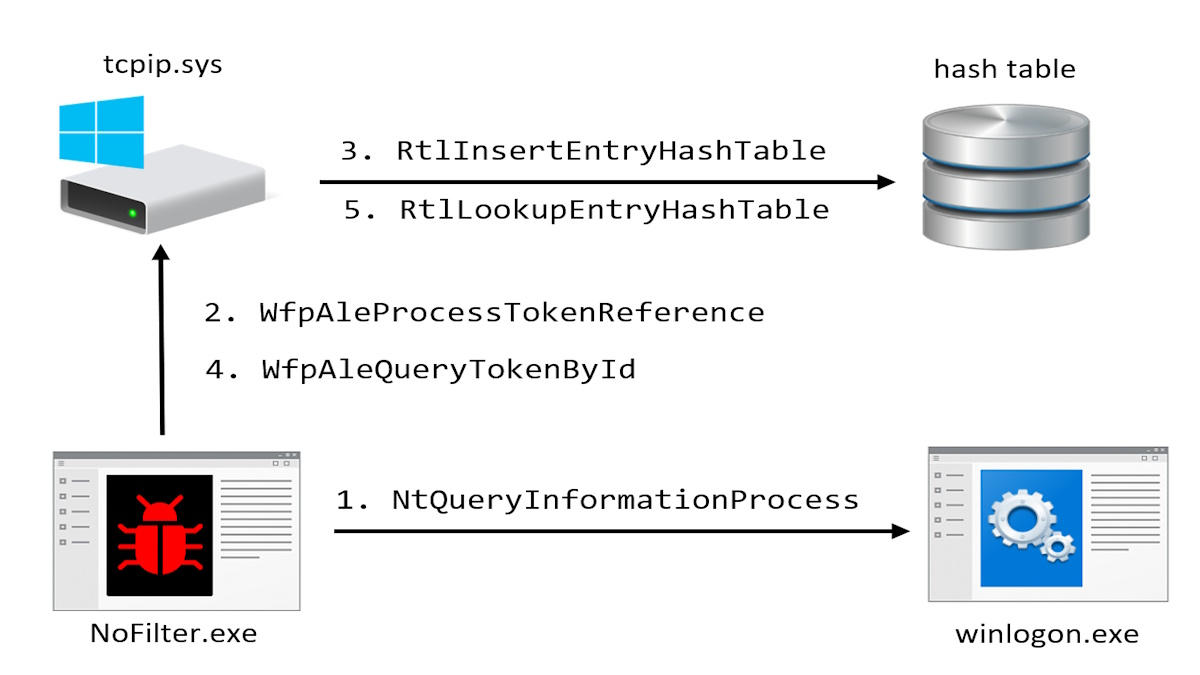

El primer método desarrollado por los investigadores explota una vulnerabilidad en la Plataforma de Filtrado de Windows. Este método se basa en la duplicación de tokens de acceso, que son esenciales para identificar a los usuarios y sus permisos en el contexto de seguridad de subprocesos y procesos.

La función NtQueryInformationProcess se utiliza para obtener la tabla de identificadores con todos los tokens que contiene un proceso. Aprovechando esta vulnerabilidad, NoFilter puede duplicar un token y lograr así una escalada de privilegios.

La segunda técnica implica activar una conexión IPSec y abusar del servicio Print Spooler para insertar un token de SISTEMA en la tabla. Esta técnica es más sigilosa, ya que la configuración de una política IPSec es una acción que normalmente realizan usuarios legítimos privilegiados.

Además, la política no altera la comunicación, lo que dificulta la detección por parte de soluciones de detección de endpoints.

La tercera técnica descrita en el informe permite obtener el token de otro usuario que haya iniciado sesión en el sistema comprometido para el movimiento lateral. Esto se logra abusando de componentes como OneSyncSvc y SyncController.dll para iniciar procesos con los permisos del usuario registrado.

Detección y Prevención de NoFilter

Aunque estas técnicas representan una amenaza significativa, hay formas de detectar y prevenir los ataques. Deep Instinct proporciona recomendaciones para la detección, como configurar políticas IPSec que no coincidan con la configuración de red conocida, monitorear llamadas RPC a Spooler/OneSyncSvc durante una política IPSec activa y buscar comportamientos anómalos como fuerza bruta de LUID de token o solicitudes de IO del dispositivo a WfpAle a través de procesos no convencionales.

En definitiva, la herramienta NoFilter ha abierto una nueva puerta en el mundo de la ciberseguridad, destacando la importancia de la constante vigilancia y el desarrollo de soluciones robustas contra ataques sigilosos y avanzados.

La Plataforma de Filtrado de Windows, diseñada para brindar seguridad, se ha convertido en un objetivo para los atacantes, y es esencial que tanto los usuarios como las empresas tomen medidas proactivas para proteger sus sistemas.

¿Cómo crees que la industria de la ciberseguridad debería abordar el desafío de protegerse contra ataques como NoFilter en un entorno en constante cambio? ¡Déjanos tu opinión en los comentarios!

Mira esto también:

Comentarios!