El Registro de Eventos de Windows es una parte esencial del sistema operativo que almacena una variedad de eventos, desde fallos de aplicaciones hasta bloqueos de cuentas de usuario. Este servicio desempeña un papel crucial en la seguridad y confiabilidad del sistema, proporcionando acceso a eventos y permitiendo el reenvío de registros a sistemas de detección de intrusos.

Sin embargo, recientemente se ha revelado una vulnerabilidad crítica que puede afectar a cualquier usuario autenticado en un entorno Windows.

Te puede interesar: Cloudflare Supera Ataque Cibernético: Refuerza la Seguridad tras Incidente de Okta

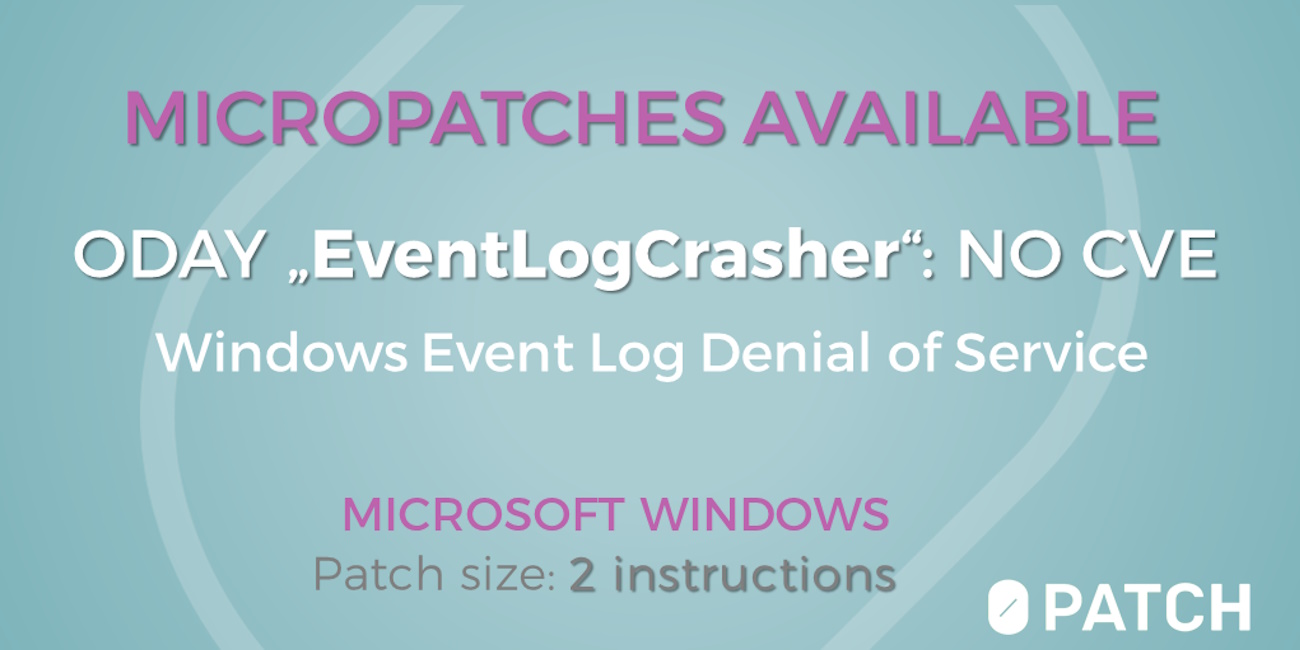

El Día 0 «EventLogCrasher»

El 23 de enero de 2024, el investigador de seguridad Florian dio a conocer una vulnerabilidad que permite a los usuarios autenticados bloquear el servicio de Registro de Eventos de Windows, ya sea localmente o en computadoras remotas.

Esta vulnerabilidad, según explicó Florian, no cumplía con los requisitos de servicio y pudo ser publicada como una prueba de concepto (POC). El POC consiste en una llamada a la función RegisterEventSourceW, que recupera un identificador de un registro de eventos en una computadora especificada.

Sin embargo, antes de enviar la solicitud a la computadora de destino, el POC modifica su estructura en memoria para confundir al servicio de registro de eventos, provocando una detención del servicio de manera efectiva.

Impacto de la Vulnerabilidad EventLogCrasher

La consecuencia de esta vulnerabilidad es preocupante. El servicio de Registro de Eventos de Windows se configura para reiniciarse automáticamente después de una detención inesperada, pero solo lo hace dos veces.

Por lo tanto, si el servicio se bloquea tres veces, se detendrá de manera persistente. Esto impide la escritura y reenvío de eventos, lo que significa que los registros de eventos esenciales desaparecen. Afortunadamente, los eventos de Seguridad y Sistema se mantienen en una cola de eventos, lo que permite su registro una vez que el servicio se reinicia.

Sin embargo, si un atacante logra provocar una pantalla azul en la computadora donde se almacenan los eventos en cola, estos eventos se perderán de forma irreversible.

Mitigación y Limitaciones

La vulnerabilidad plantea la pregunta de si el firewall de Windows o los permisos de acceso pueden detener este ataque.

Aunque las aplicaciones de recopilación de eventos requieren ajustes en el firewall y permisos de acceso, el ataque en cuestión funciona de forma predeterminada a través de un canal con nombre (protocolo SMB). Esto hace que sea difícil evitar que un atacante lo ejecute en una red.

Alcance del Ataque

Uno de los aspectos más alarmantes de esta vulnerabilidad es su alcance. Un atacante con pocos privilegios puede bloquear el servicio de Registro de Eventos en la máquina local y en cualquier otra computadora con Windows en la red en la que pueda autenticarse.

En un dominio de Windows, esto afecta a todas las computadoras, incluidos los controladores de dominio. Durante la inactividad del servicio, los mecanismos de detección que consumen registros de Windows quedan inutilizables, lo que brinda al atacante la oportunidad de realizar más ataques sin ser detectado.

Alcance de los Microparches

Los microparches han sido desarrollados y probados exhaustivamente para garantizar su efectividad en diversas versiones del sistema operativo Windows. Los sistemas compatibles incluyen:

Windows 11:

- Versiones v22H2 y v23H2, completamente actualizadas.

Windows 10:

- Versiones v22H2, v21H2, v21H1, v20H2, v2004, v1909, v1809, y v1803, todas completamente actualizadas.

Windows 7:

- Todas las versiones, incluidas las que no cuentan con soporte extendido (ESU) y las que cuentan con ESU1, ESU2, ESU3.

Windows Server:

- Windows Server 2022, completamente actualizado.

- Windows Server 2019, completamente actualizado.

- Windows Server 2016, completamente actualizado.

- Windows Server 2012, incluyendo versiones sin ESU y con ESU1.

- Windows Server 2012 R2, incluyendo versiones sin ESU y con ESU1.

- Windows Server 2008 R2, incluyendo versiones sin ESU, con ESU1, ESU2, ESU3 y ESU4.

Estos microparches han sido diseñados para abordar la vulnerabilidad y proteger sus sistemas de posibles ataques.

Se han realizado pruebas exhaustivas para garantizar su compatibilidad y eficacia en una variedad de configuraciones de sistema.

Importancia de la Actualización

Dada la gravedad de esta vulnerabilidad y su capacidad para afectar la disponibilidad y la integridad de los registros de eventos, recomendamos encarecidamente que los usuarios de sistemas Windows afectados apliquen estos microparches de manera inmediata.

Esto ayudará a proteger sus sistemas y datos ante posibles amenazas y garantizará la continuidad de sus operaciones.

Cómo Obtener los Microparches

Los microparches desarrollados para abordar esta vulnerabilidad están disponibles de forma gratuita y se pueden obtener a través de nuestra plataforma de descarga segura.

Para garantizar la seguridad de su sistema, asegúrese de descargar los microparches solo desde fuentes confiables y autorizadas.

Para más detalles visite 0patch.

Comentarios!