El grupo UNC3886, respaldado por el estado chino, ha sido descubierto explotando una vulnerabilidad de día cero en los hosts VMware ESXi, comprometiendo sistemas Windows y Linux. La falla de omisión de autenticación en VMware Tools permitió la ejecución de comandos privilegiados en máquinas virtuales sin autenticación de credenciales de invitado.

Mandiant, una firma de inteligencia de amenazas, ha documentado previamente a UNC3886 como un actor de espionaje cibernético. Este grupo altamente experto ha demostrado habilidades avanzadas en eludir soluciones de detección y se ha enfocado en organizaciones de defensa y tecnología. Además de la explotación de la falla en VMware ESXi, UNC3886 también ha sido vinculado a la explotación de vulnerabilidades en el sistema operativo Fortinet FortiOS.

Hackers chinos explotan vulnerabilidad en VMware

UNC3886 ha sido identificado como un colectivo adversario altamente experto que se enfoca en organizaciones de defensa, tecnología y telecomunicaciones. Han demostrado tener acceso a una amplia investigación y conocimiento técnico para comprender la tecnología subyacente de los dispositivos a los que se dirigen.

Explotación de falla Zero-Day en VMware ESXi y uso de puertas traseras

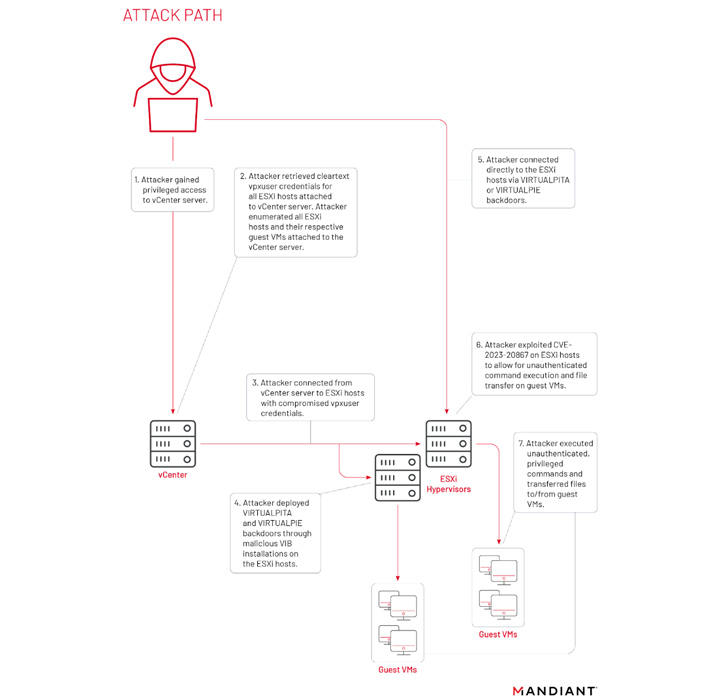

UNC3886 ha utilizado una vulnerabilidad de omisión de autenticación en VMware Tools para ejecutar comandos privilegiados en máquinas virtuales invitadas en sistemas Windows, Linux y PhotonOS.

Han sido documentados anteriormente por su uso de puertas traseras, como VIRTUALPITA y VIRTUALPIE, para infectar servidores VMware ESXi y vCenter.

UNC3886 utiliza sockets de interfaz de comunicación de máquina virtual (VMCI) para establecer un canal encubierto entre el host ESXi y las máquinas virtuales invitadas. Esto les permite realizar movimientos laterales y mantener la persistencia en los sistemas comprometidos.

Este peligroso grupo han presentado desafíos para los investigadores al deshabilitar y manipular servicios de registro, así como eliminar selectivamente eventos de registro relacionados con su actividad. Su capacidad para limpiar su rastro rápidamente indica su nivel de alerta y sofisticación.

En resumen, el grupo UNC3886, respaldado por el estado chino, continúa representando una amenaza seria para organizaciones en los sectores de defensa, tecnología y telecomunicaciones.

Su explotación de una falla Zero-Day en VMware ESXi ha demostrado su capacidad para comprometer sistemas Windows y Linux.

Los investigadores y la comunidad de seguridad deben permanecer vigilantes y tomar medidas para proteger sus sistemas contra este grupo altamente experto y sus tácticas sofisticadas.

Comentarios!