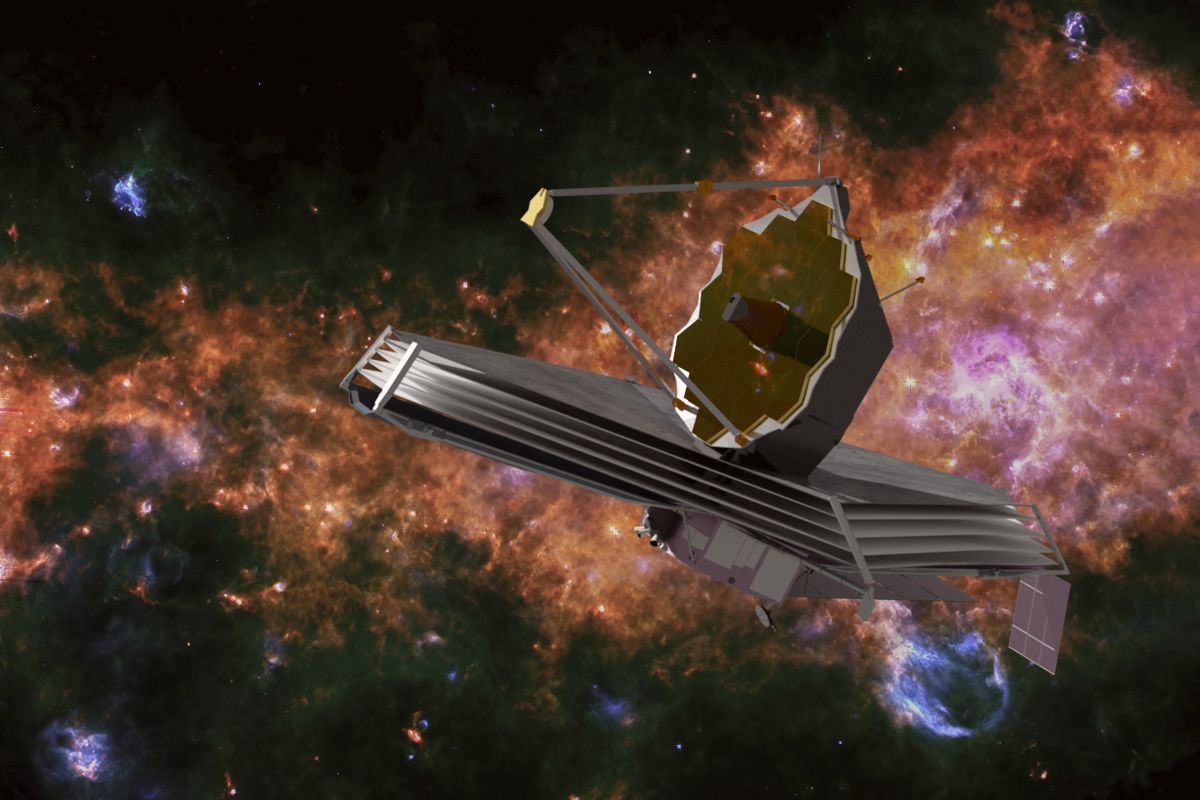

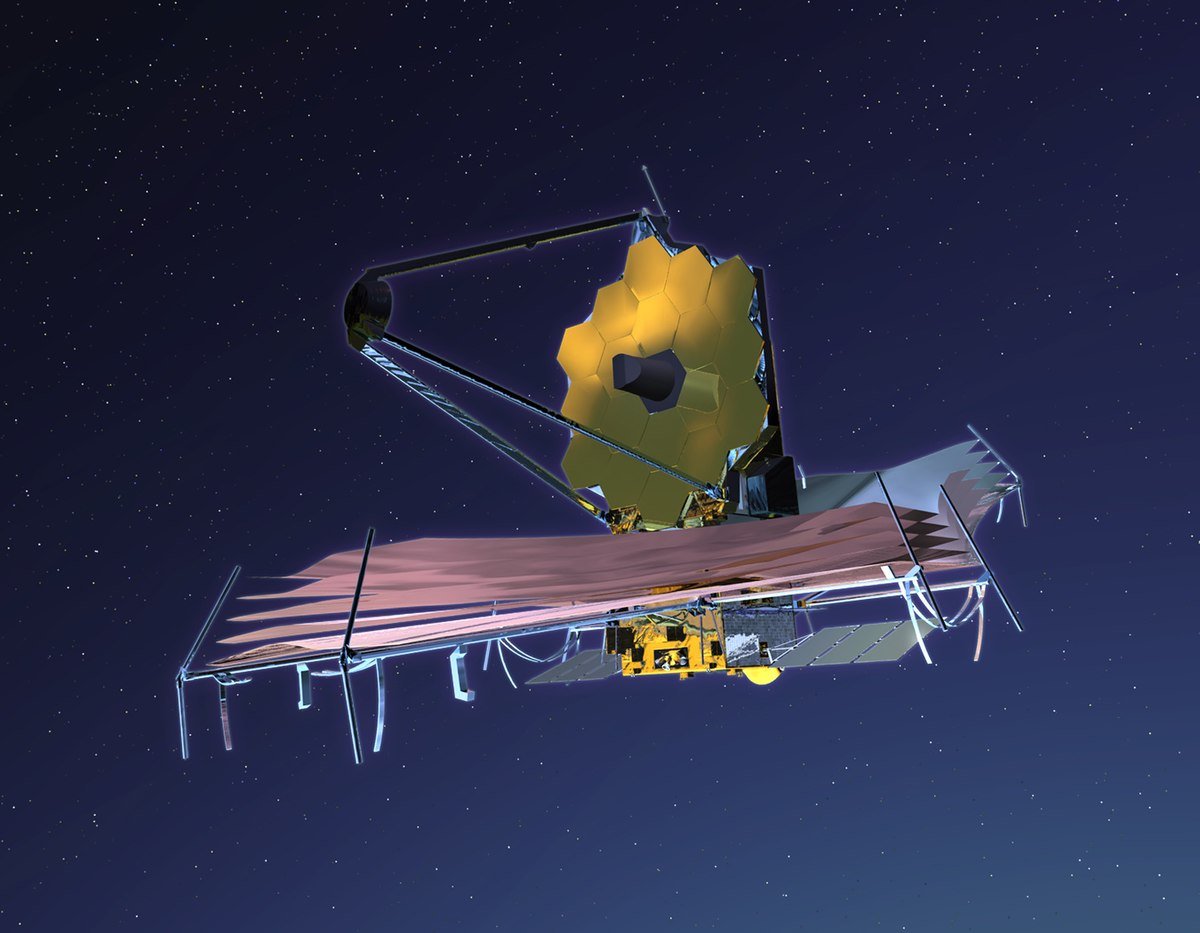

Se ha descubierto una campaña de malware altamente persistente basada en Golang, la cual de denominada como GO#WEBBFUSCATOR, ha aprovechado las imágenes tomadas por el telescopio espacial James Webb (JWST) de la NASA; como punto de partida para desplegar cargas útiles maliciosas en sistemas infectados.

El desarrollo que ha sido revelado por Securonix, apunta a la creciente adopción de Go entre los actores de amenazas, dado a su soporte multiplataforma del lenguaje de programación.

Te puede interesar | Sitios de WordPress hackeados con alertas de Cloudflare DDoS que llevan a un malware

¿Qué quiere decir esto? Pues que permite a los operadores aprovechar, de forma efectiva una base de código común para apuntar a diferentes sistemas operativos, todo gracias a las fotos tomadas por el telescopio espacial James Webb.

Los binarios de Go también gozan de un beneficio adicional, el cual es de hacer que la ingeniería inversa sea mucho más desafiante en comparación con el malware escrito en otros lenguajes cómo C ++ o C#; sin mencionar todos los intentos prolongados de análisis y detección.

Los correos electrónicos de Phishing que contiene un archivo adjunto de Microsoft Office, actúan como una clase de punto de entrada para la cadena de ataque, que, cuando se abre, recupera una macro de VBA ofuscada.

La cuál a su vez se ejecuta de forma automática, sólo si el destinatario habilita las macros, entérate a continuación cómo funciona y el resultado de este complejo ataque, por medio de las imágenes del telescopio espacial James Webb.

Así funciona el ataque por medio de las imágenes tomadas por el telescopio espacial James Webb

La ejecución de la macro da como resultado la descarga de un archivo de imagen «oxB36F8GEEC634«, que aparentemente se trata de una imagen del primer campo profundo capturado por el telescopio espacial James Webb.

Pero cuando dicha imagen se inspecciona con un editor de texto, en realidad se trata de una carga útil codificada en Base64, un actor malicioso que hace uso de las increíbles fotos tomadas por el telescopio espacial James Webb, por su popularidad.

El código macro desofuscado ejecuta un comando que procederá a descargar un archivo oxB36F8GEEC634.jpg, usará certutil.exe para proceder a decodificarlo en un binario (msdllupdate.exe).

Luego y finalmente, procederá a ejecutarlo, los investigadores de Securonix D.luzvyk, T. Peck y O. Kolesnikov dijeron lo siguiente:

El binario, es un ejecutable de Windows de 64 bits con un tamaño de 1,7 MB, no solo se encuentra equipado para volar bajo el radar de los motores antimalware, sino que a su vez se oscurece mediante una técnica llamada gobfuscation, la cual hace uso de una herramienta de ofuscación de Golang públicamente disponible en GitHub

Cabe destacar, que la biblioteca Gobfuscate ha sido previamente documentada, y usada oro actores de amenazas detrás de ChaChi, el cuál es un troyano de acceso remoto usado por los operadores de ransomware PYSA.

También es conocido como Mespinoza como parte de un conjunto de herramientas, y el marco de comando y control (C2) que posee de Silver.

La comunicación que se da con el servidor C2 se facilita a través de consultas y respuestas DNS encriptadas, esto permite que el malware ejecute comandos enviados por el servidor a través del símbolo del sistema (cmd.exe).

También se dice que los dominios C2 para esta campaña se registraron a finales de mayo de 2022, una campaña realmente interesante desde cierto punto usando imágenes tan increíbles como las del telescopio espacial James Webb.

Microsoft respondió ante tal situación aunque se cree no sirvió de mucha ayuda

La decisión de Microsoft de proceder a bloquear las macros de forma predeterminada en las aplicaciones Office, ha llevado a muchos adversarios a tener que modificar sus campañas, cambiando a archivos LNK e ISO no autorizados.

De esta forma logran importar el malware, ahora sólo queda esperar y ver si los actores de GO#WEBBFUSCATOR adoptaran un método de ataque similar o se las ingeniaran con algo totalmente diferente.

Usar una imagen legítima para construir un binario de Golang con Certutil no es nada común, afirmaron los investigadores y agregaron lo siguiente:

Está muy claro que el autor original del binario, diseño la carga útil con algunas metodologías de detección anti-EDR y contraforense triviales en mement

¿Qué te ha parecido la forma en la que han usado imágenes tomadas por el telescopio espacial James Webb, para llevar a cabo una campaña malware? No hay duda alguna que cada día dichas campañas se vuelven más sofisticadas y difíciles de encontrar.

En Cultura Informática | Estas extensiones de Google Chrome están robando tus datos de navegación ¡Elimínalas ya!

Comentarios!

Comentarios