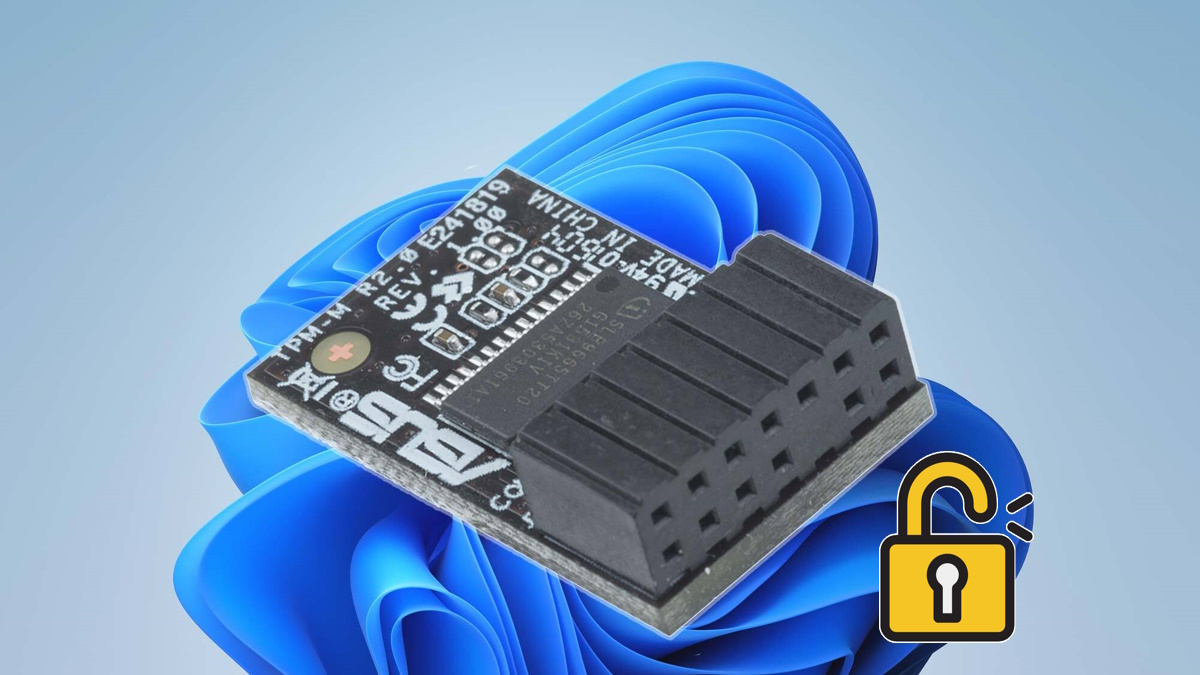

Recientemente han descubierto que Trusted Platform Module (TPM) 2.0 se ve afectada por 2 nuevas vulnerabilidades relacionadas con el desbordamiento de búfer que podrían permitir a los atacantes acceder o sobrescribir los datos sensibles de los usuarios.

Como ya todos sabemos, la Plataforma de Módulo de Confianza (TPM, por sus siglas en inglés) es una tecnología basada en hardware que brinda a los sistemas operativos funciones criptográficas seguras y resistentes a manipulaciones. Su uso principal es el almacenamiento de claves criptográficas, contraseñas y otros datos críticos, por lo que cualquier vulnerabilidad en su implementación es una preocupación importante para la seguridad del sistema.

Descubre fallas de seguridad en el TPM 2.0

Es importante destacar que, aunque el TPM es necesario para algunas funciones de seguridad de Windows, como el Arranque medido, el Cifrado de dispositivo, la Protección del sistema de Windows Defender (DRTM) y la Atestación del estado del dispositivo, no es requerido para otras funciones más comunes.

Es decir, el TPM no es necesario para todas las funciones de seguridad de Windows, sino que su uso está enfocado en aquellas que requieren un nivel de protección más alto. Para las funciones de seguridad más comunes, no es necesario contar con un TPM en el sistema.

No obstante, cuando el módulo se encuentra disponible, esto puede mejorar significativamente la seguridad de Windows, lo que permite poder proteger la información confidencial de los usuarios.

Haciendo un pequeño paréntesis, a diferencia de Windows, Linux no requiere el uso de TPM en su sistema operativo, aunque sí es compatible con esta tecnología. No obstante, existen herramientas disponibles en Linux que permiten a los usuarios y aplicaciones proteger los datos en el TPM.

Aunque el uso de TPM en Linux no es obligatorio, su implementación puede ser beneficioso en términos de seguridad. Las herramientas disponibles permiten a los usuarios y aplicaciones almacenar datos sensibles en un entorno protegido y resistente a manipulaciones.

Las vulnerabilidades de TPM 2.0

Las vulnerabilidades han sido descubiertas por los investigadores de Quarkslab, Francisco Falcon e Ivan Arce, las cuales afectan a miles de millones de dispositivos. Estas fallas de seguridad actualmente son rastreadas como CVE-2023-1017 (lectura fuera de los límites) y CVE-2023-1018 (escritura fuera de los límites).

Según la información proporcionada por los desarrolladores de TPM, este problema consiste en un desbordamiento del búfer que hace referencia a la lectura y escritura. Esta información podría estar en peligro si un atacante pudiera tener acceso.

Por ahora no hay una solución oficial, sin embargo, hay algunas recomendaciones como la de instalar una de estas versiones:

- TMP 2.0 v1.59 Errata versión 1.4 o superior

- TMP 2.0 v1.38 Errata versión 1.13 o superior

- TMP 2.0 v1.16 Errata versión 1.6 o superior

Por último, el fabricante Lenovo es el único que ha emitido un aviso de seguridad sobre está falla de seguridad.

Comentarios!