La idea de que macOS es un sistema impenetrable está siendo cuestionada por un grupo de hackers norcoreanos que han diseñado un nuevo malware para macOS capaz de superar las barreras de seguridad más avanzadas. Este descubrimiento, realizado por los investigadores de Jamf, pone de manifiesto que incluso los sistemas más seguros pueden ser vulnerados con ingenio y persistencia.

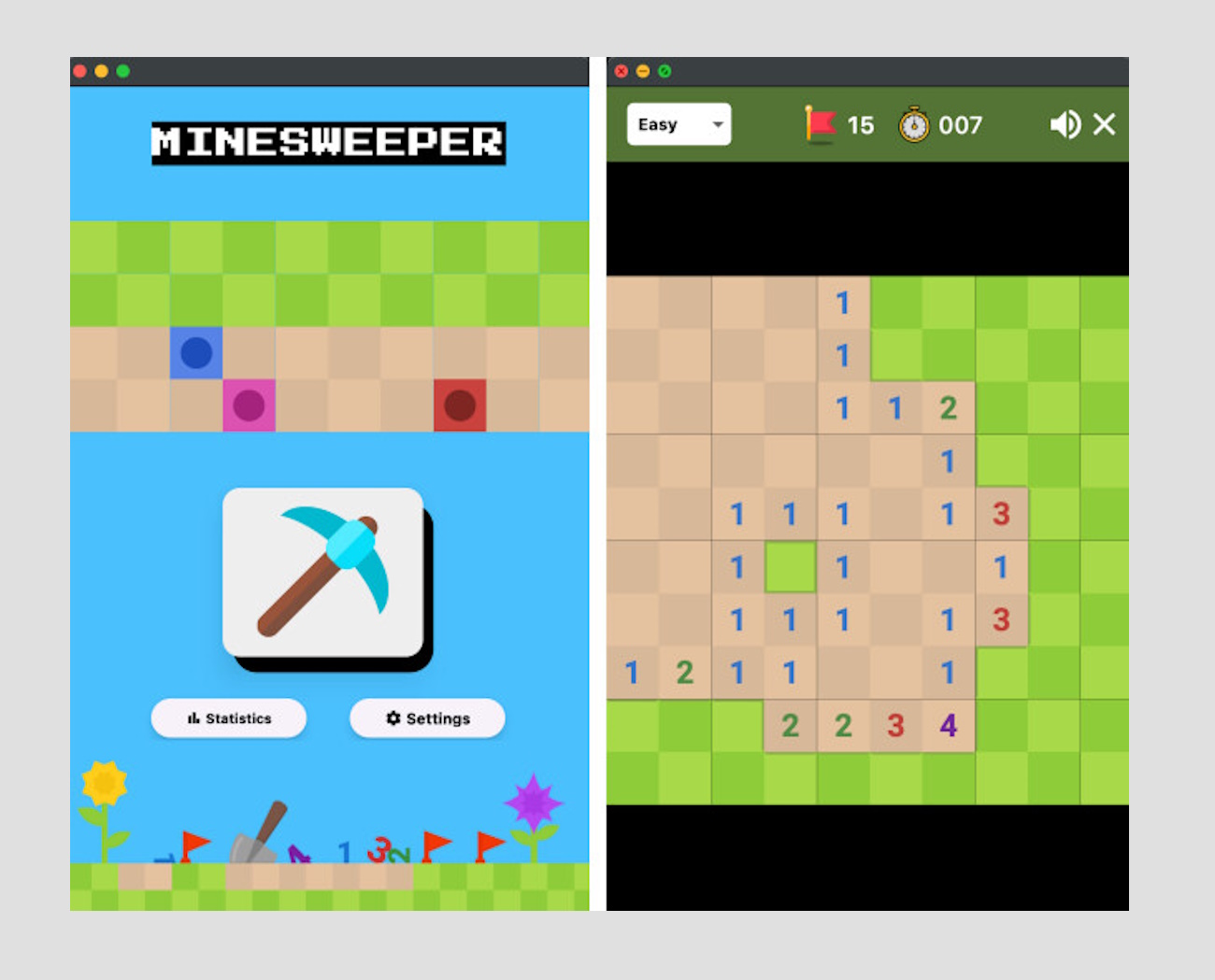

El malware se esconde bajo una fachada inofensiva: un simple juego de Buscaminas descargado desde GitHub. Pero detrás de este software aparentemente inocente, los atacantes integraron un código malicioso que logró engañar los procesos de certificación de Apple. ¿Cómo lo hicieron? Utilizando herramientas modernas como Flutter y técnicas innovadoras para pasar desapercibidos.

¿Qué hace único a este malware para macOS?

A diferencia de otros programas maliciosos, este malware para macOS no solo burló los sistemas de detección iniciales, sino que estaba diseñado para conectarse a un servidor de comando y control (C2). Este servidor, identificado como mbupdate[.]linkpc[.]net, tiene antecedentes relacionados con ataques de hackers norcoreanos.

El malware utiliza un archivo dylib para cargar su código, lo que le permite ejecutar comandos de forma remota. Más preocupante aún, los comandos podían ser enviados y ejecutados al revés mediante AppleScript, lo que dificulta aún más su detección por herramientas de seguridad convencionales.

Flutter: La herramienta que facilita los ataques

Este malware aprovecha Flutter, un marco de desarrollo multiplataforma de Google ampliamente utilizado por desarrolladores legítimos para crear aplicaciones para iOS y Android.

Aunque Flutter no es malicioso por naturaleza, su diseño hace que analizar el código sea más complicado, lo que lo convierte en una herramienta atractiva para los atacantes.

Con Flutter, los hackers ocultan su código de manera efectiva, dificultando la identificación de las intenciones maliciosas. Este caso es un claro ejemplo de cómo las herramientas legítimas pueden ser reapropiadas con fines oscuros.

¿Qué buscaban los hackers norcoreanos?

Según los investigadores, este ataque podría haber sido un experimento para probar nuevas formas de vulnerar las defensas de macOS. Aunque el servidor C2 estaba inactivo cuando fue descubierto, el malware tenía el potencial de dar control total del dispositivo infectado a los atacantes, desde ejecutar comandos hasta robar información sensible.

Jamf cree que este grupo de hackers está perfeccionando sus estrategias, explorando cómo superar las certificaciones de Apple y aprovechar frameworks como Flutter para enmascarar sus ataques.

Lecciones para los usuarios de macOS

Este caso subraya que ningún sistema es completamente inmune a las amenazas cibernéticas. Los usuarios de macOS deben estar alerta y tomar medidas para protegerse:

- Evitar descargas de fuentes no confiables, incluso si parecen aplicaciones legítimas.

- Mantener el sistema actualizado con las últimas versiones de seguridad de macOS.

- Utilizar herramientas de análisis y monitoreo para identificar comportamientos sospechosos.

El descubrimiento de este malware para macOS es un recordatorio de que la ciberseguridad es una carrera de resistencia. Los atacantes no descansan y siempre están buscando nuevas formas de burlar las defensas, utilizando la tecnología de maneras innovadoras y peligrosas….

Comentarios!