Según ha anunciado oficialmente Microsoft a través de un comunicado, ha puesto fin a la peligrosa bots llamada ZLoader la era utilizada para propagar malware en todo el mundo y que operaba desde Ucrania. Todo este desmantelamiento se ha llevado a cabo gracias a la Unidad de Delitos Digitales (DCU) de Microsoft y a otras empresas de ciberseguridad y telecomunicaciones que han colaborado.

Microsoft pone fina a la red de bots ZLoader

Microsoft ha puesto fin a la red de bots ZLoader al tomar el control de decenas de servidores de cientos de domicilios que eran utilizados por la red para perpetrar ataques dirigidos a entidades bancarías ubicadas en todo el mundo, además de distribuir malware, ransomware.

Pero no solo utilizaban ordenadores de usuarios comunes, ya que los atacantes detrás de la botnets también hacían uso de los servicios que prestaba Microsoft, como eran Office y Defender.

Microsoft tomó medidas contra el troyano ZLoader trabajando con proveedores de telecomunicaciones de todo el mundo para interrumpir la infraestructura central de ZLoader.

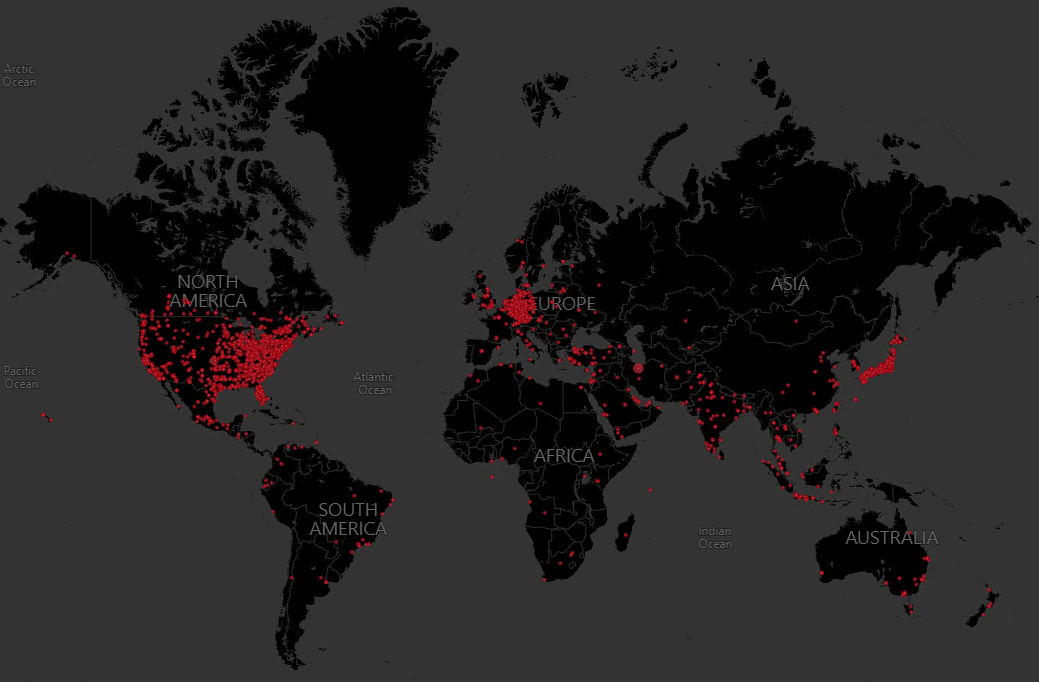

Los ataques de ZLoader han afectado a países de todo el mundo, la mayoría de ellos dirigidos a Estados Unidos, China, Europa occidental y Japón. Debido a la naturaleza modular de algunas de las capacidades de ZLoader y sus constantes cambios en las técnicas, es posible que las diferentes campañas de ZLoader no se parezcan en absoluto. Las campañas anteriores han sido bastante sencillas, con malware distribuido a través de macros de Office maliciosas adjuntas a correos electrónicos y luego utilizado para distribuir módulos para funciones. Otras campañas más recientes son particularmente complejas: inyectan código malicioso en procesos legítimos, desactivan soluciones antivirus y, en última instancia, generan ransomware.

Obtuvimos una orden judicial del Tribunal de Distrito de los Estados Unidos para el Distrito Norte de Georgia que nos permite tomar el control de 65 dominios que la pandilla ZLoader usó para crecer, controlar y comunicarse con su botnet. Los dominios ahora están dirigidos a un abismo de Microsoft donde ya no pueden ser utilizados por operadores criminales de botnets. ZLoader contiene un algoritmo de generación de dominios (DGA) integrado en el malware que crea dominios adicionales como respaldo o canal de comunicación de respaldo para la botnet. Además de los dominios codificados, la orden judicial nos permite tomar el control de otros 319 dominios DGA actualmente registrados. También estamos trabajando para bloquear futuros registros de dominios DGA.

En el informe emitido por Microsoft, también la compañía filtro el nombre de uno de los miembros de los ciberdelincuentes detrás de la botnet, quien operaba desde la Crimea ubicada en Ucrania.

Durante nuestra investigación, identificamos a uno de los autores detrás de la creación de un componente utilizado en la botnet ZLoader para distribuir ransomware como Denis Malikov, que vive en la ciudad de Simferopol en la península de Crimea. Hemos optado por nombrar a una persona en relación con este caso para dejar claro que los ciberdelincuentes no podrán esconderse tras el anonimato de Internet para cometer sus delitos. La demanda de hoy es el resultado de meses de investigación que condujeron al actual conflicto en la región.

Originalmente, el enfoque principal de ZLoader era el robo financiero, el robo de ID de inicio de sesión de cuenta, contraseñas y otra información para retirar dinero de las cuentas de las personas. ZLoader también incluía un componente que deshabilitaba el popular software antivirus y de seguridad, evitando así que las víctimas detectaran la infección de ZLoader. Con el tiempo, los que están detrás de ZLoader comenzaron a ofrecer malware como servicio, una plataforma de distribución para distribuir ransomware, incluido Ryuk. Ryuk es conocido por apuntar a las instituciones de atención médica para extorsionar los pagos, independientemente de los pacientes que pongan en riesgo.

Con todo este trabajo, los Redmond ponen fin a una de las redes de bots más activas de los últimos tiempos. ¿Qué te ha parecido este trabajo?, déjanos saber tu opinión en los comentarios de este artículo.

Comentarios!