La cantidad de malware dirigidos a dispositivos Linux aumentó un 35% el año pasado, pero más específicamente para reclutar dispositivos IoT para ejecutar ataques DDoS (denegación de servicio distribuida).

Los IoT acostumbran ser dispositivos «inteligentes» con poca potencia que ejecutan varias distribuciones de Linux y están limitados a una funcionalidad concreta. Sin embargo, cuando sus recursos se combinan en grandes conjuntos, pueden generar ataques DDoS masivos incluso en infraestructuras bien protegidas.

El Malware para Linux tiene un crecimiento preocupante

Además de los ataques DDoS, los dispositivos Linux IoT se reclutan para extraer también criptomonedas, facilitar campañas de correo no deseado, servir como relés, actuar como servidores de comando y control, o bien incluso actuar como puntos de entrada a las redes corporativas.

Un reciente informe de Crowdstrike que se encarga de analizar los datos de ataques del año pasado ha resumido lo siguiente:

- En 2021, hubo un incremento del 35 % del malware dirigido a sistemas operativos Linux en comparación con 2020.

- XorDDoS, Mirai y Mozi fueron las familias más usuales y representaron el 22% de todos los ataques de malware dirigidos a Linux observados en 2021.

- Mozi, particularmente, tuvo un crecimiento explosivo en su actividad, con 10 veces más en circulación en 2021 que en 2020.

- XorDDoS también tuvo un notable incremento interanual del 123%

Descripción general del software malicioso

Para los que nos lo saben, XorDDoS es un troyano Linux versátil que marcha en múltiples arquitecturas de sistemas Linux, desde ARM (IoT) hasta x64 (servidores), utiliza la encriptación XOR para comunicaciones C2, de ahí el nombre.

Al infectar a dispositivos IoT, XorDDoS utiliza la fuerza para encontrar dispositivos vulnerables a través de SSH, y en las máquinas Linux, usa el puerto 2375 para conseguir acceso de root sin contraseña al host.

Un caso notable de la distribución del malware se mostró en 2021 después de que se observó que un actor de amenazas chino conocido como «Winnti«, el cual se implementaba con otras redes de bots derivadas.

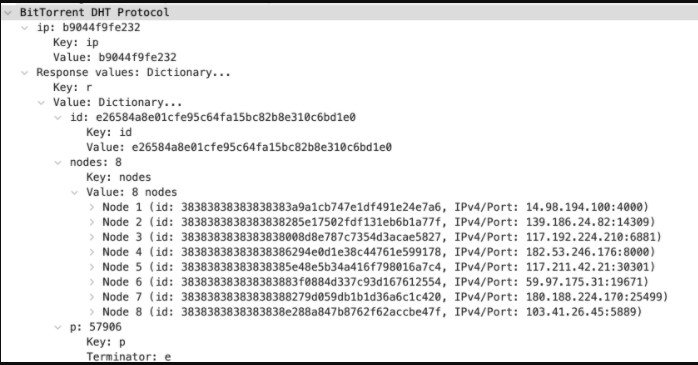

Mozi es una botnet Peer to Peer que se basa en el sistema de búsqueda de tablas hash distribuidas (DHT) para esconder las comunicaciones C2 sospechosas de las soluciones de monitoreo de tráfico de red. La red de bots particularmente ha existido por un tiempo, agregando de forma continua más vulnerabilidades y ampliando su alcance de orientación.

Mirai es una botnet notoria que generó numerosas bifurcaciones debido a su código fuente libre en público y que sigue infestando el mundo de IoT. Los diversos derivados implementan diferentes protocolos de comunicación C2, pero todos acostumbran a abusar de credenciales débiles para introducir fuerza bruta en los dispositivos.

Una tendencia que continúa en 2022

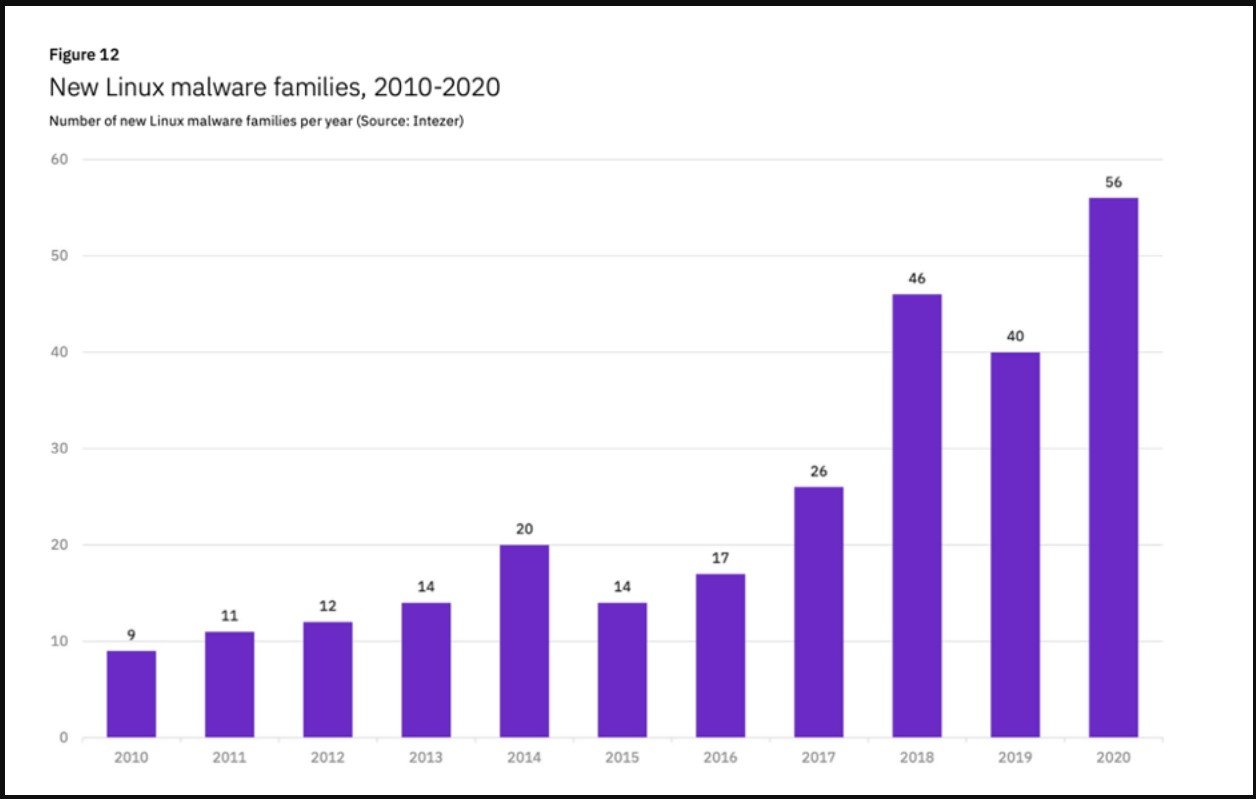

Los hallazgos de Crowstrike no son sorprendentes, ya que confirman una tendencia en curso que brotó en años precedentes. Por ejemplo, un informe de Intezer que analizó las estadísticas de 2021 halló que las familias de malware de Linux aumentaron un cuarenta por 100 en 2020 en comparación con el año precedente.

En los primeros seis meses de 2020, se registró un fuerte aumento del 500% en el malware Golang, lo que prueba que los autores de malware están buscando la manera de que el código se ejecute en múltiples plataformas.

? En Cultura Informática | Conoce las diferencias entre Unix y Linux

Comentarios!