Las amenazas informáticas están a la orden del día, pero el problema es que cada vez los atacantes las hacen más sofisticadas para que sean imposibles de detectar. Un claro ejemplo es el malware ERMAC que ha llegado a su versión 2.0 con la capacidad de robar muchas más aplicaciones que gestionan cuentas bancarías y criptomonedas.

El objetivo del malware ERMAC es enviar las credenciales de inicio de sesión de las cuentas robadas a los servidores de sus desarrolladores, quienes luego se encargarán de realizarte una buena limpieza. Lo preocupante de todo esto es que actualmente el malware se puede comprar en la Dark Web a un precio de $ 5,000, que son aproximadamente unos 4,665 euros.

El malware ERMAC pone en riesgo de 378 a 467 aplicaciones Android

Los desarrolladores del malware están haciendo uso de la aplicación Bolt Food para su propagación, y según han informado los investigadores de seguridad de ESET, los atacantes están distribuyendo la falsa aplicación a través de un sitio web fraudulento, haciéndose pasar por el servicio europeo legítimo de entrega de alimentos.

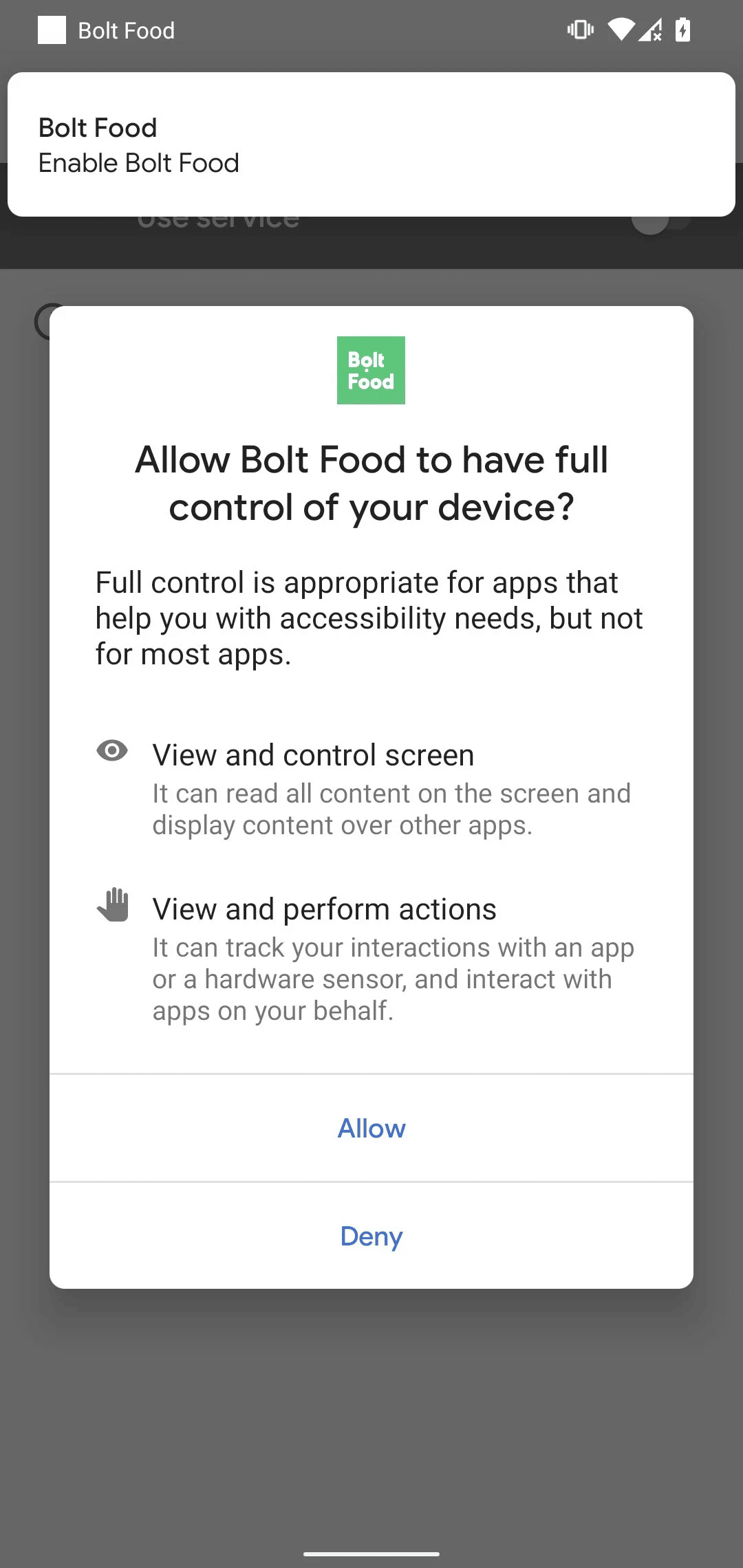

Cuando se descarga e instala la aplicación, los usuarios reciben una notificación en la que se pide un permiso para controlar el dispositivo por completo.

Y como era de esperarse, para que el permiso no sea revocado, los atacantes solicitan permisos de acceso al Servicio de accesibilidad para servir las superposiciones de aplicaciones, engañando a la víctima para que ingrese sus credenciales en formularios que parecen legítimos, pero no lo son, es un clon de las interfaces real de la aplicación.

De acuerdo a las pruebas realizadas al malware ERMAC, este otorga un total de 43 permisos en el momento de la instalación a través de los Servicios de accesibilidad, incluyendo el acceso a los SMS, contactos, grabación de audio, acceso a la lectura, escritura y al almacenamiento del dispositivo.

Cómo trabaja el malware ERMAC

Lo primero que hace el malware es analizar cuantas aplicaciones están instaladas en el dispositivo, luego envía toda la información a los servidores de sus desarrolladores. En respuesta, recibe los módulos de inyección que coinciden con la lista de aplicaciones enviadas previamente.

Cuando la víctima intenta iniciar la aplicación real, se produce la acción de inyección y se carga una página de phishing en la parte superior de la interfaz real. Las credenciales recolectadas se envían al mismo servidor que proporcionó las inyecciones.

Los comandos soportados por ERMAC 2.0 son los siguientes:

- downloadingInjections : envía la lista de aplicaciones para descargar inyecciones

- logs : envía registros de inyección al servidor

- checkAP – Verifica el estado de la aplicación y envíala al servidor

- registro : envía datos del dispositivo

- updateBotParams : envía los parámetros actualizados del bot

- downloadInjection : se utiliza para recibir la página HTML de phishing

Las aplicaciones bancarias a las que se dirige EMAC 2.0 incluyen instituciones de todo el mundo, lo que hace que la aplicación sea adecuada para su implementación en muchos países. Además, también se roban las populares carteras de criptomonedas y las aplicaciones de gestión de activos.

Por último, el análisis llevado acabo por Cyble, se encontró mucha similitud con el malware Ceberus, por lo que se podría tratar de una segunda versión de tan potente malware.

Comentarios!