Sorpresivamente los investigadores de seguridad observaron una campaña maliciosa que usaba registros de eventos de Windows (logs) para almacenar malware, una técnica que hasta ahora no se había documentado, pero lo que si está claro es que se utilizaría para realizar ataques.

El sofisticado método le permitiría a los atacantes realizar ataques mediante la plantación de malware sin archivos en el sistema de archivos, con el objetivo de no llamar la atención, pero gracias a Kaspersky se ha podido detectar con éxito.

Los atacantes ya hacen uso del registros de eventos de Windows para propagar malware

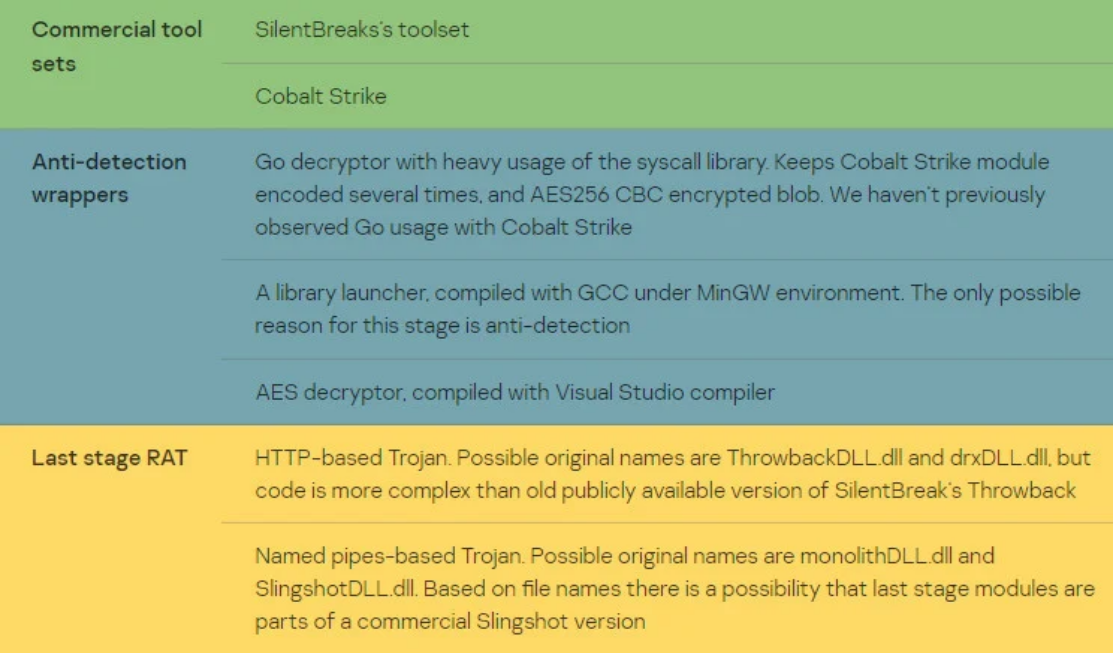

Los investigadores recolectaron información valiosa en una empresa que está equipada con su software, gracias a este pudieron detectar un comportamiento anómalo en uno de los ordenadores. La investigación revelo que el malware formaba parte de una campaña muy específica, la cual hacía uso de un gran conjunto de herramientas, tanto personalizadas como disponibles comercialmente

Una de las partes más interesantes de este descubrimiento es que los ataques inyectan cargas útiles de shellcode en los registros de eventos de Windows para los Servicios de administración de claves (KMS), una acción completada por otro componente del malware. Las fases y componentes de esta técnica de infección se puede ver en la imagen superior.

El componente del malware copia el archivo legítimo de manejo de errores del sistema operativo WerFault.exe en la dirección «C:\Windows\Tasks«‘ y luego coloca un recurso binario encriptado en «wer.dll «, con el objetivo de que a la hora de realizar una búsqueda «DLL» permita cargar el archivo equivocado, este contiene el código malicioso.

La confusión de los archivos DLL no es algo nuevo, ya que se utiliza para realizar la piratería de software legítimo. Por lo tanto, el descubrimiento realizado por Kaspersky podría estar en camino de popularizarse, ya que al parecer el código fuente ya se publicó en GitHub, con el que se puede inyectar cargas útiles en los registros de eventos de Windows.

Estamos ante una amenaza muy avanzada

De acuerdo a los investigadores, las diversas técnicas y módulos utilizados en la campaña, son realmente impresionantes, ya que entre las herramientas utilizadas en el ataque se encuentran los marcos comerciales de prueba de penetración Cobalt Strike y NetSPI.

Si bien se cree que algunos módulos del ataque son personalizados, el investigador señala que pueden ser parte de la plataforma NetSPI, para la cual no se disponía de una licencia comercial para realizar pruebas.

Para poneros un ejemplo claro, dos troyanos llamados ThrowbackDLL.dll y SlingshotDLL.dll pueden ser herramientas con el mismo nombre que se sabe que forman parte del marco de pruebas de penetración de SilentBreak.

La investigación rastreó la etapa inicial del ataque hasta septiembre de 2021, cuando se engañó a la víctima para que descargara un archivo RAR del servicio de intercambio de archivos file.io. Luego, el actor de amenazas difundió el módulo Cobalt Strike, que se firmó con un certificado de una empresa llamada Fast Invest ApS.

Cabe mencionar que este certificado se utilizó para firmar 15 archivos y ninguno de ellos era legítimo. El objetivo de este ataque era, por supuesto, extraer información sensible del ordenador de la victima.

Comentarios!