Un nuevo Exploit de día cero en Windows permite a los pentesters o hackers eludir las advertencias de seguridad de Mark-of-the-Web con archivos JavaScript maliciosos creados de manera independiente. Dichas amenazas ya se han valido de utilizar el fallo de día cero en ataques de ransomware en oportunidades anteriores.

Windows de forma implícita incluye una función de seguridad Mark-of-the-Web (MoTW) que indica cuando un archivo ha sido descargado de Internet y, por ende, debe ser tratado con mucha precaución, ya que en efecto de no conocer realmente su fuente, puede ser malicioso.

Te recomendamos | Ataques de Día 0 más importantes de la historia

La marca MoTW se añade al archivo descargado o al adjunto de correo electrónico como una transferencia de datos alternativa y especial denominada como «Zone . Identifier«, la cual puede inspeccionarse mediante el comando «dir /R» y abrirse de forma directa en el Bloc de notas.

La mencionada transferencia de datos alternativa denominada como «Zone . Identifier» incluiría la URL de la zona de seguridad de la que procede el archivo en cuestión siendo las mismas para Internet, el router y la URL del archivo.

Dicho script confunde las funciones de protección de Windows

Cuando el usuario intenta abrir un archivo que haya sido categorizado como Mark-of-the-Web, Windows esta en el deber de mostrar una advertencia de que el archivo debe ser tratado con precaución.

Este tipo de archivos pueden comprometer su ordenador de, Si usted no confía en la fuente del archivo, por favor sencillamente no abra ese software, dice la advertencia de Windows .

Microsoft Office también utilizaría el indicador MoTW para calificar si un archivo debe abrirse en vista protegida, lo que en efecto termina por desactivar las macros.

Windows MoTW informa de el fallo de día cero

El equipo de inteligencia de amenazas de HP informa recientemente que los hackers o pentesters infectan los dispositivos con el ransomware Magniber utilizando archivos compilados en JavaScript.

Por supuesto, no estamos hablando de archivos JavaScript, que se utilizan de forma habitual en casi todos los sitios web, más bien nos referimos a archivos .JS, que son distribuidos por usuarios maliciosos como archivos adjuntos o descargados que pueden ser ejecutados fuera del navegador web.

Los archivos JavaScript distribuidos por hackers bajo el nombre de Magniber se encuentran firmados digitalmente con un bloque de firma codificado en base64, tal como lo describe un artículo de soporte de Microsoft.

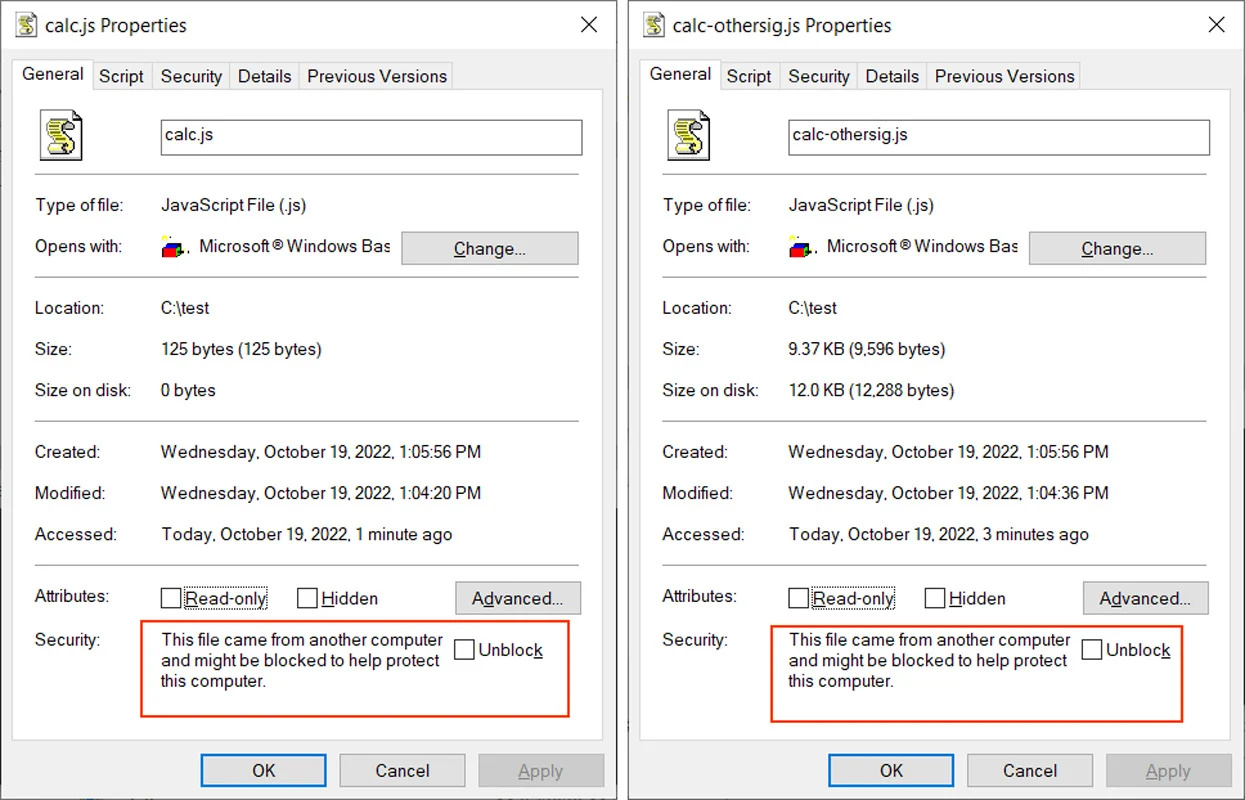

Will Dormann, el encargado de analizar las principales vulnerabilidades de ANALYGENCE, descubrió al analizar los mencionados archivos que los atacantes habían firmado estos con una clave malformada.

A pesar de que el archivos JS que se descargo de internet fue marcado como MoTW, Microsoft no mostró en ningún momento una advertencia de seguridad cuando se firmó el archivo, y el script se ejecutó automáticamente y luego de hacerlo instaló el ransomware Magniber.

Analizis al respecto arrojaron los siguientes resultados

Dormann probó el método para crear firmas falsas en archivos JavaScript y pudo crear múltiples archivos JavaScript de prueba que eludían la advertencia de MoTW.

La diferencia entre estos archivos, es que uno está firmado con la misma clave malformada que los archivos Magniber, y el otro no contiene ninguna firma y como era de esperarse, no hubo ninguna advertencia de seguridad.

Cuando el archivo manipulado y sin firmar se abre en el sistema operativo Windows 10, la advertencia de seguridad MoTW si se muestra correctamente.

No obstante, cuando se hace doble clic en el archivo calc-othersig.js el cual se encuentra firmado con la clave incorrecta, Windows no mostrara la advertencia de seguridad y simplemente ejecuta el código JavaScript como se muestra a continuación.

Valiéndose de esta técnica, los hackers pueden eludir las advertencias de seguridad habituales que aparecen al abrir archivos JS descargados y ejecutar automáticamente el script sin mayores inconvenientes o medidas de seguridad que detengan la ejecución de dicho archivo malicioso.

De donde proviene esta vulnerabilidad?

Según afirma Dormann, este error es proveniente de una nueva función de SmartScreen en Windows 10 llamada «Control de aplicaciones y archivos» en Seguridad de Windows -> Control de aplicaciones y navegadores -> Configuración de seguridad basada en la reputación.

Este problema está relacionado con la reciente función añadida SmartScreen de Windows 10, y al ser desactivada la función «Comprobar apps y archivos», Windows por ende regresaría al antiguo comportamiento cuando las peticiones MotW no se encuentren asociadas a firmas Authenticode, ha explicado Dormann.

Comentarios!

Comentarios